|

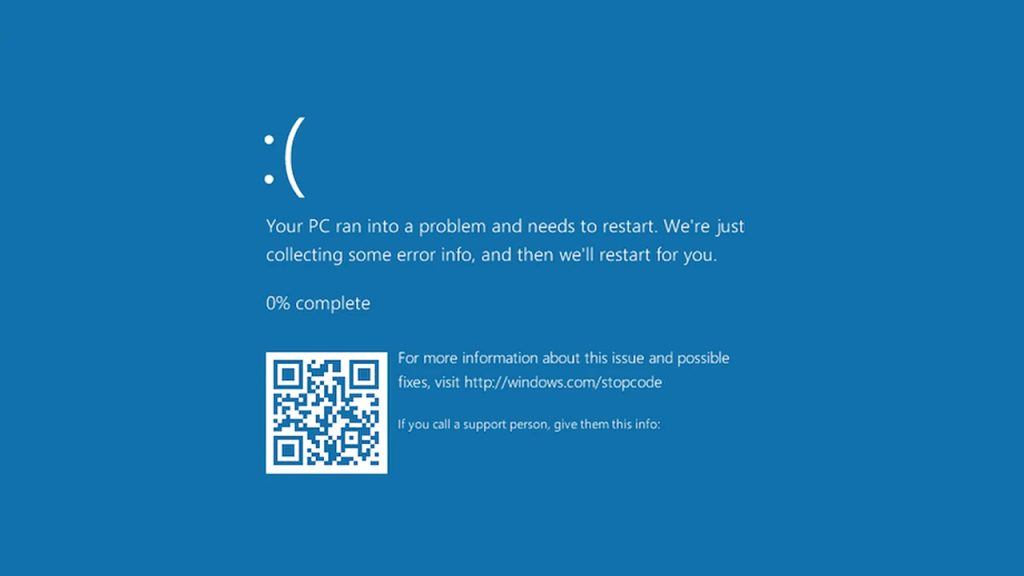

| Màn hình "xanh chết chóc" Blue Screen of Death - BSOD. Ảnh Botcrawl |

Chiến dịch này được theo dõi với định danh PHALT#BLYX, đáng chú ý ở chỗ không khai thác lỗ hổng phần mềm, mà hoàn toàn dựa vào thủ đoạn lừa đảo tâm lý (social engineering), khiến ngay cả các hệ thống có bảo mật tiêu chuẩn cũng dễ bị vượt qua.

Lợi dụng giao diện Windows quen thuộc để lừa người dùng

Khác với các cuộc tấn công truyền thống, ClickFix khiến nạn nhân tự thực hiện các thao tác nguy hiểm theo “hướng dẫn khắc phục lỗi” trông có vẻ hợp pháp. Tin tặc tận dụng giao diện Windows quen thuộc, các tệp thực thi do Microsoft ký số, cùng kịch bản lừa đảo được dàn dựng tinh vi để thiết lập quyền truy cập từ xa lâu dài vào hệ thống.

ClickFix là gì?

ClickFix là một kỹ thuật lừa đảo trong đó nạn nhân được thông báo rằng hệ thống đang gặp sự cố nghiêm trọng, sau đó được hướng dẫn từng bước để “sửa lỗi”. Trên thực tế, các bước này dẫn đến việc chạy các lệnh độc hại.

Những “mồi nhử” thường gặp gồm lỗi trình duyệt giả, CAPTCHA thất bại, yêu cầu cập nhật hệ thống hoặc cảnh báo bảo mật. Trong chiến dịch lần này, tin tặc nâng cấp mức độ lừa đảo bằng cách mô phỏng toàn bộ màn hình BSOD của Windows - hình ảnh vốn khiến người dùng hoảng loạn và mất cảnh giác.

Tấn công vào khách sạn, giả mạo Booking.com

Theo các nhà nghiên cứu, chiến dịch PHALT#BLYX tập trung vào các khách sạn và đơn vị lưu trú tại châu Âu. Email lừa đảo được ngụy trang như thông báo từ Booking.com, với nội dung cho rằng một khách hàng đã hủy đặt phòng liên quan đến khoản tiền lớn, thường trên 1.000 euro.

Chiêu thức này đánh trúng đặc thù ngành khách sạn - nơi nhân viên thường xuyên xử lý nhanh các vấn đề đặt phòng, hoàn tiền và khiếu nại khách hàng. Việc sử dụng đơn vị tiền tệ euro cho thấy chiến dịch được thiết kế riêng cho thị trường châu Âu.

Chuỗi tấn công lừa đảo gây lây nhiễm nhiều lớp

Giai đoạn 1 - Email lừa đảo:

Nạn nhân nhận email giả mạo Booking.com, kèm nút “Xem chi tiết”. Liên kết này không dẫn đến trang thật mà đi qua nhiều bước chuyển hướng trước khi tới website độc hại do tin tặc kiểm soát.

Giai đoạn 2 - Website Booking.com giả & BSOD giả:

Trang đích là bản sao gần như hoàn hảo của Booking.com. Thay vì hiển thị thông tin đặt phòng, trang này báo lỗi “tải quá lâu” và yêu cầu làm mới trang. Khi người dùng nhấp vào, trình duyệt chuyển sang toàn màn hình và hiển thị BSOD giả.

Trên màn hình xuất hiện hướng dẫn yêu cầu người dùng mở hộp thoại Run (Windows + R), sử dụng phim CTRL + V để dán nội dung từ clipboard và nhấn Enter. Thực chất, mã PowerShell độc hại đã được sao chép sẵn vào clipboard mà nạn nhân không hay biết.

Giai đoạn 3 - Lợi dụng PowerShell và MSBuild:

Lệnh PowerShell tìm và sử dụng MSBuild.exe - công cụ biên dịch hợp pháp của Microsoft - để chạy một tệp dự án độc hại. Đây là kỹ thuật “Living off the Land”, giúp mã độc ẩn mình dưới vỏ bọc công cụ hệ thống tin cậy, khiến phần mềm bảo mật khó phát hiện.

Cài đặt mã độc trojan điều khiển từ xa DCRat

Payload cuối cùng được triển khai là DCRat, một trojan điều khiển từ xa phổ biến trong giới tội phạm mạng. Mã độc này cho phép tin tặc toàn quyền kiểm soát hệ thống, từ ghi lại bàn phím, truy cập màn hình từ xa, đến tải thêm mã độc khác.

Trong các trường hợp đã quan sát, tin tặc sử dụng quyền truy cập này để cài phần mềm đào tiền số, nhưng hoàn toàn có thể mở rộng sang đánh cắp dữ liệu hoặc tấn công lan rộng trong mạng nội bộ.

Dấu hiệu truy vết và cảnh báo với doanh nghiệp

Các chuyên gia phát hiện trong mã độc có chuỗi debug bằng tiếng Nga, cùng việc DCRat thường được phân phối trong các cộng đồng hackers nói tiếng Nga, cho thấy khả năng cao chiến dịch có liên hệ với các nhóm tin tặc nói tiếng Nga, dù chưa thể quy kết chính thức.

Doanh nghiệp cần đặc biệt lưu ý các dấu hiệu bất thường như:

- Công cụ hệ thống của Windows (MSBuild) bất ngờ chạy từ những thư mục lạ, không phải vị trí mặc định;

- Xuất hiện các tệp tin có đuôi bất thường .proj do hệ thống tự tạo, không rõ nguồn gốc;

- Phần mềm diệt virus Windows Defender bị can thiệp, bỏ qua kiểm tra một số tệp hoặc thư mục;

- Các lệnh hệ thống hoặc kết nối Internet diễn ra âm thầm, dù người dùng không hề mở hay sử dụng chương trình nào.

Bài học an ninh cho ngành khách sạn

Chiến dịch ClickFix cho thấy con người vẫn là mắt xích dễ bị tấn công nhất. Khi áp lực công việc cao kết hợp với kịch bản lừa đảo tâm lý tinh vi, ngay cả nhân viên không tải hay cài đặt phần mềm lạ vẫn có thể vô tình kích hoạt mã độc.

Các chuyên gia khuyến nghị ngành khách sạn cần đào tạo nhận thức an ninh mạng, đặc biệt với các email liên quan đến đặt phòng, thanh toán và khiếu nại tài chính - những tình huống mà tin tặc đang khai thác ngày càng hiệu quả.

An Lâm (Theo Botcrawl)

Bình luận