Hai chuyên gia cấp cao, công ty Fortinet, Bhumit Mali và Aamir Lakhani đã tóm tắt những thông tin nổi bật từ Báo cáo FortiRecon về Tổng quan Bối cảnh các Mối đe dọa An ninh mạng của mùa lễ hội 2025, được tổng hợp bởi FortiGuard Labs, với hi vọng sẽ cung cấp những hướng dẫn hữu ích cho các tổ chức đang chuẩn bị cho một mùa kinh doanh trực tuyến bận rộn nhất trong năm.

|

Sự gia tăng nhanh chóng của cơ sở hạ tầng độc hại với nội dung liên quan đến lễ hội

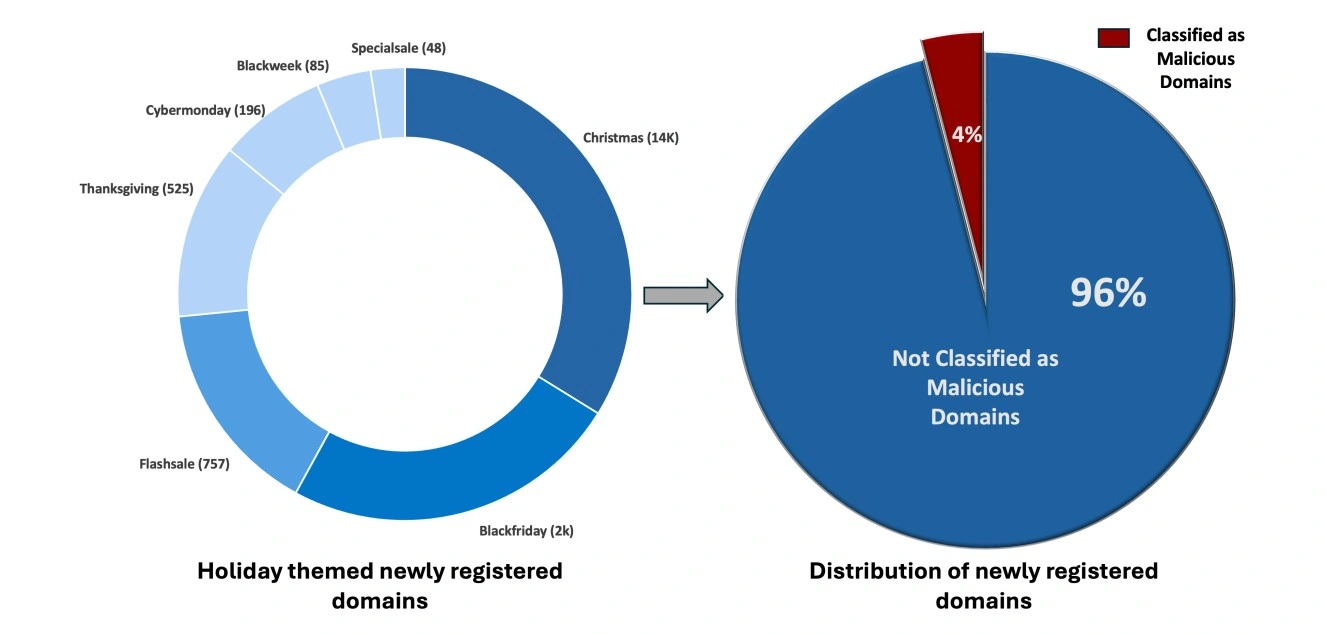

Một trong những dấu hiệu rõ ràng nhất về hoạt động của kẻ tấn công là việc đăng ký tên miền mới. FortiGuard đã xác định được hơn 18.000 tên miền theo chủ đề lễ hội được đăng ký trong ba tháng qua có liên quan đến các thuật ngữ như “Christmas”, “Black Friday,” và “Flash Sale”. Ít nhất 750 trong số này được xác nhận là độc hại. Điều này cho thấy nhiều tên miền vẫn được coi là không độc hại. Và đó có thể là rủi ro tiềm ẩn.

|

| FortiGuard đã xác định được khoảng 18.000 tên miền theo chủ đề lễ hội được đăng ký mới trong ba tháng qua |

Đồng thời, FortiGuard cũng ghi nhận sự gia tăng ở các tên miền nhái các thương hiệu bán lẻ lớn. Kẻ tấn công đã đăng ký hơn 19.000 tên miền theo chủ đề thương mại điện tử, trong đó có 2.900 tên miền là độc hại. Nhiều tên miền mới nhái lại tên miền quen thuộc, và thường chỉ là những thay đổi nhỏ dễ bị bỏ qua khi người mua sắm lướt mạng với tốc độ nhanh.

Những tên miền này hỗ trợ lừa đảo, gian lận, lừa đảo thẻ quà tặng và các chương trình thu thập thông tin thanh toán. Chúng cũng góp phần vào các chiến dịch đầu độc SEO, làm tăng giả tạo các URL độc hại trong kết quả tìm kiếm trong suốt thời gian diễn ra các sự kiện mua sắm cao điểm.

Dữ liệu tài khoản bị đánh cắp tăng kỷ lục

Báo cáo cũng cho thấy sự gia tăng đáng kể về tính khả dụng và việc sử dụng nhật ký đánh cắp. Trong ba tháng qua, hơn 1,57 triệu tài khoản đăng nhập được liên kết với các trang web thương mại điện tử lớn có sẵn thông qua nhật ký đánh cắp đã được thu thập trên các thị trường ngầm.

Thông tin tài khoản đánh cắp chứa mật khẩu, cookie, mã thông báo phiên, dữ liệu tự động điền và dấu vân tay hệ thống được lưu trữ trên trình duyệt. Trong kỳ nghỉ lễ, người dùng đăng nhập vào nhiều tài khoản trên nhiều thiết bị, khiến những thông tin này đặc biệt có giá trị.

|

| Làn sóng chào bán các dữ liệu thẻ thanh toán trên web đen |

Các thị trường tội phạm hiện lập chỉ mục các nhật ký này bằng bộ lọc tìm kiếm, điểm uy tín và hệ thống phân phối tự động. Điều này làm giảm đáng kể rào cản kỹ năng, cho phép “nhồi nhét’ thông tin xác thực nhanh chóng, chiếm đoạt tài khoản và mua hàng trái phép.

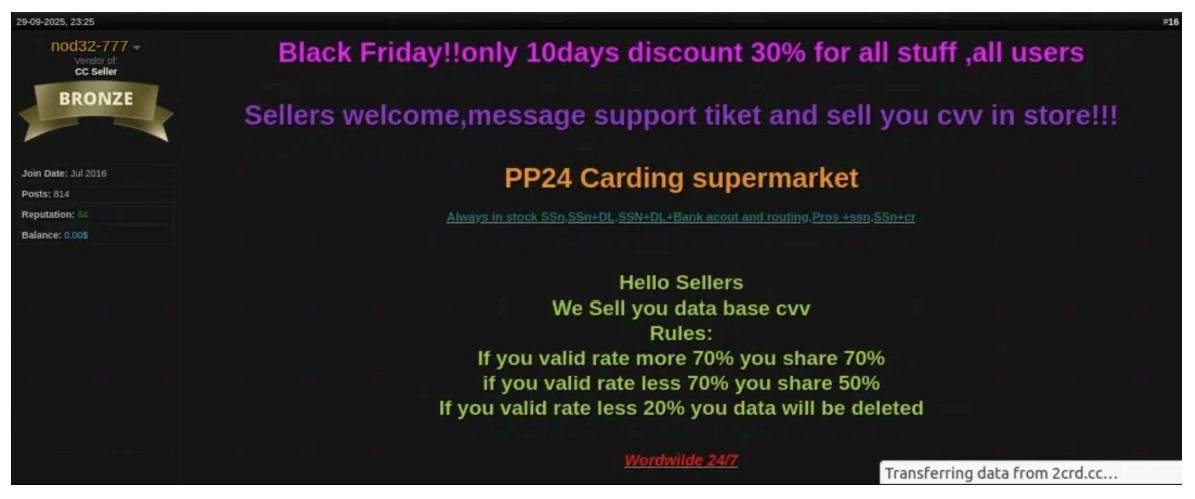

Báo cáo cũng ghi nhận các "đợt giảm giá ngày lễ" đang diễn ra trên các tập dữ liệu thẻ và CVV. Các tác nhân đe dọa sử dụng các chương trình khuyến mãi theo phong cách “Black Friday” để đẩy dữ liệu tài chính bị đánh cắp với giá chiết khấu, thúc đẩy sự gia tăng gian lận.

Các lỗ hổng nghiêm trọng trên nền tảng thương mại điện tử

Kẻ tấn công đang tích cực khai thác các lỗ hổng trên Adobe/Magento, Oracle E-Business Suite, WooCommerce, Bagisto và các nền tảng thương mại điện tử phổ biến khác. Ba lỗ hổng nổi bật phải kể đến là:

• CVE-2025-54236 (Adobe/Magento)

Các báo cáo công khai cho thấy lỗ hổng này đang bị khai thác để chiếm quyền điều khiển phiên và thực thi mã từ xa thông qua việc xác thực đầu vào không đúng cách. Hơn 250 cửa hàng Magento đã có dấu hiệu bị xâm phạm.

• CVE-2025-61882 (Oracle EBS)

Được các nhóm ransomware sử dụng để thực thi mã từ xa không xác thực, đánh cắp dữ liệu ERP và phá vỡ hệ thống đặt hàng và kiểm kê.

• CVE-2025-47569 (Plugin Thẻ Quà tặng WooCommerce của WordPress)

Gây ra rủi ro bảo mật đáng kể cho các cửa hàng trực tuyến WooCommerce, vì việc khai thác thành công có thể cho phép kẻ tấn công thao túng hoặc đánh cắp thông tin cơ sở dữ liệu nhạy cảm. Các tác nhân đe dọa trên darknet đang bán quyền truy cập vào cơ sở dữ liệu bằng cách khai thác lỗ hổng này.

Trên nhiều nền tảng, lỗ hổng trong plugin, mẫu và xác thực API đang cho phép hacker đánh cắp thông tin thanh toán, khai thác XSS, leo thang đặc quyền và tải tệp trái phép. Tấn công chèn JavaScript kiểu Magecart vẫn là một trong những mối đe dọa dai dẳng và gây thiệt hại lớn nhất, cho phép kẻ tấn công đánh cắp thông tin thanh toán trực tiếp từ các trang thanh toán.

Bên cạnh đó, theo chuyên gia của Fortinet, hoạt động đe dọa năm nay được thúc đẩy bởi mức độ tự động hóa cao, được hỗ trợ bởi một hệ sinh thái dịch vụ hoàn thiện, giúp kẻ tấn công không cần phải tự xây dựng công cụ hoặc cơ sở hạ tầng. Các khuôn khổ tấn công brute-force được hỗ trợ bởi AI hiện có thể xử lý khối lượng lớn các lần đăng nhập với thời gian và hành vi giống con người, khiến các cuộc tấn công thông tin đăng nhập trở nên khó phát hiện hơn.

|

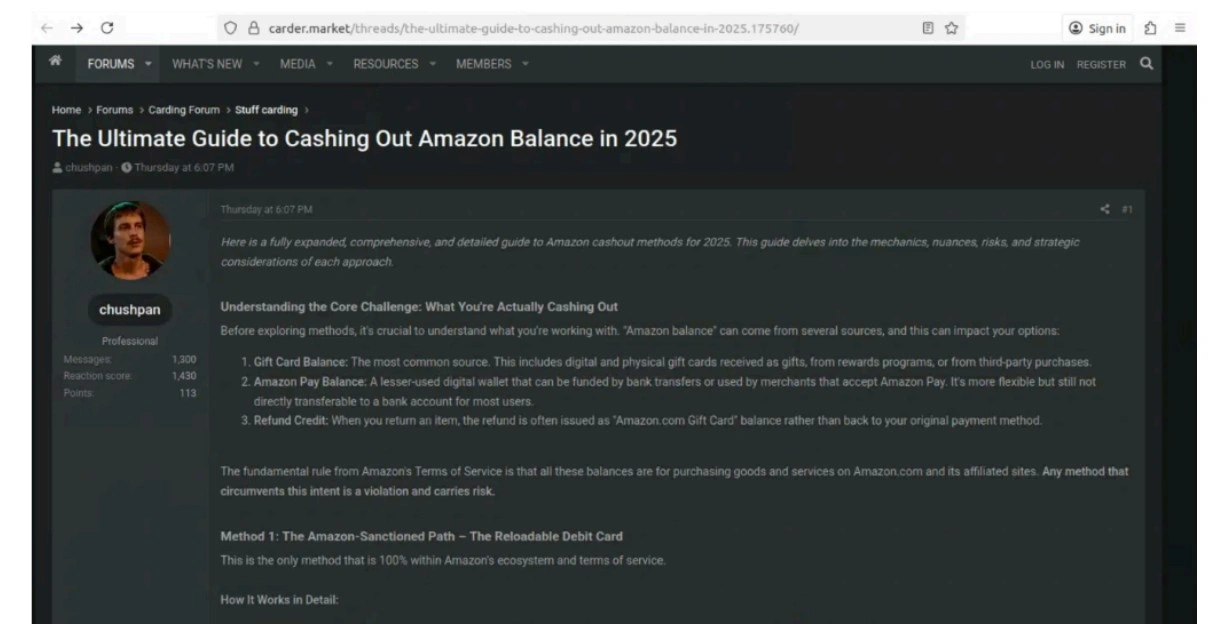

| Trên mạng phổ biến cả các hướng dẫn chi tiết về cách chuyển đổi số dư ví điện tử bị đánh cắp và tín dụng thẻ quà tặng thành tiền mặt hoặc tài sản có thể bán lại |

Các công cụ xác thực thông tin đăng nhập được thiết kế riêng cho WooCommerce, WordPress, FTP, SMTP và các bảng quản trị phổ biến cho phép kẻ tấn công nhanh chóng kiểm tra và xác nhận tên người dùng và mật khẩu bị đánh cắp trên toàn bộ nhóm trang web. Các dịch vụ proxy và VPN hàng loạt cung cấp địa chỉ IP luân phiên và mang tính đa dạng về mặt địa lý, giúp ngăn chặn hoạt động tự động kích hoạt giới hạn tốc độ hoặc kiểm soát hàng rào địa lý.

Dịch vụ lưu trữ thiết lập tức thời cho các trang lừa đảo hoặc phân phối phần mềm độc hại đã trở thành dịch vụ chủ lực, cung cấp cho kẻ tấn công các máy chủ sẵn sàng chỉ yêu cầu cấu hình tối thiểu. Các dịch vụ sao chép trang web mới có thể sao chép toàn bộ “mặt tiền cửa hàng” để sử dụng trong các chiến dịch lừa đảo, trong khi các nền tảng SIP tự động hỗ trợ các nỗ lực lừa đảo trực tuyến với số lượng lớn bằng ID người gọi giả mạo. Các bảng spam SMS mở rộng khả năng này thành các chiến dịch smishing, cho phép kẻ tấn công nhắm mục tiêu vào người mua sắm bằng thông báo giao hàng giả mạo hoặc ưu đãi giảm giá.

Các gói thao túng SEO cũng đang được tiếp thị để đẩy các URL độc hại lên cao hơn trong kết quả tìm kiếm, làm tăng khả năng người mua sắm vội vàng sẽ nhấp chuột vào chúng. Song song đó, các dịch vụ chuyên biệt cài đặt skimmer thanh toán hoặc backdoor trên các nền tảng dựa trên CMS, cho phép đánh cắp dữ liệu lâu dài. Thậm chí đã có cả các hướng dẫn chi tiết về cách chuyển đổi số dư ví điện tử bị đánh cắp và tín dụng thẻ quà tặng thành tiền mặt hoặc tài sản có thể bán lại.

Tất cả kết hợp tạo nên một thị trường tích hợp chặt chẽ, nơi kẻ tấn công có thể chuẩn bị một quy mô lớn cho các đợt tấn công tăng đột biến dịp lễ hội. Nhiều công cụ và dịch vụ thậm chí còn xuất hiện dưới cụm từ quảng cáo "khuyến mãi mùa lễ", khiến nó tăng phần tương đồng với các chương trình khuyến mãi theo mùa hợp pháp.

Kiếm tiền: Biến thỏa hiệp thành lợi nhuận

Các thị trường ngầm đang cho thấy sự gia tăng rõ rệt về số lượng danh sách liên quan đến thỏa hiệp thương mại điện tử và quy mô phản ánh mức độ tổ chức của các hoạt động này. Các tác nhân đe dọa đang bán toàn bộ cơ sở dữ liệu khách hàng được lấy từ các cửa hàng trực tuyến bị xâm nhập, cùng với hàng triệu hồ sơ WooCommerce bị rò rỉ chứa thông tin chi tiết về người mua và người bán.

Mã thông báo thanh toán và thông tin liên hệ của khách hàng xuất hiện thường xuyên, cũng như cookie trình duyệt cho phép người mua bỏ qua hoàn toàn mật khẩu và xác thực đa yếu tố (MFA). Một số danh sách thậm chí còn cung cấp tài khoản có quyền truy cập quản trị hoặc FTP vào các trang web bán lẻ có doanh thu cao, cho phép kẻ tấn công kiểm soát trực tiếp các hệ thống phụ trợ. Những danh sách khác đang tuyển dụng đồng phạm cho các hoạt động rút tiền, cho phép rửa tiền nhanh chóng hoặc kiếm tiền từ số dư bị đánh cắp và các giao dịch mua hàng gian lận.

Do mùa lễ hội phát sinh khối lượng giao dịch cao hơn và hành vi mua sắm thường diễn ra nhanh hơn, các tài khoản bị xâm phạm di chuyển nhanh chóng qua các thị trường này. Các phiên bị đánh cắp với lịch sử mua sắm đang hoạt động đặc biệt có giá trị, vì chúng rất giống với hoạt động của người dùng hợp pháp và khó bị phát hiện theo thời gian thực.

Tổ chức, doanh nghiệp, người dùng cần phải làm gì?

Một vài bước thiết thực được thực hiện sớm có thể giảm đáng kể nguy cơ gian lận, chiếm đoạt tài khoản hoặc xâm nhập trang thanh toán. Những tư vấn sau đây phác thảo những gì các tổ chức và người tiêu dùng có thể làm để tránh các mối đe dọa phổ biến nhất trong mùa mua sắm năm 2025.

Với các tổ chức, cần cập nhật đầy đủ tất cả các nền tảng công nghệ trên các thương mại điện tử, plugin, chủ đề và tích hợp của bên thứ ba; đồng thời xóa bất kỳ nội dung nào không được sử dụng;

Áp dụng mã hoá HTTPS ở mọi nơi và bảo mật cookie phiên, trang quản trị và luồng thanh toán; Yêu cầu Xác thực Đa yếu tố (MFA) trên các tài khoản quản trị và tài khoản rủi ro cao, đồng thời áp dụng chính sách mật khẩu mạnh;

Sử dụng các công cụ quản lý bot, giới hạn tốc độ và phát hiện bất thường để giảm thiểu việc lạm dụng thông tin đăng nhập; Giám sát các tên miền lừa đảo hoặc tương tự mạo danh thương hiệu của bạn và nhanh chóng xử lý các trường hợp bị gỡ bỏ.

Quét các thay đổi tập lệnh trái phép và triển khai các biện pháp kiểm soát để phát hiện hành vi giả mạo hoặc skimmer trên trang thanh toán; Tập trung kiểm soát nhật ký để giám sát các hành động quản trị đáng ngờ, chiếm quyền điều khiển phiên hoặc truy cập cơ sở dữ liệu bất thường;

Đảm bảo rằng các nhóm chống gian lận, bảo mật và hỗ trợ khách hàng của bạn tuân theo một lộ trình chống leo thang sự cố an ninh mạng chung trong suốt kỳ nghỉ lễ.

Lời khuyên dành cho người dùng đó là, kiểm tra kỹ địa chỉ trang web trước khi nhập thông tin đăng nhập hoặc thanh toán; Sử dụng thẻ tín dụng hoặc bộ xử lý thanh toán đáng tin cậy có khả năng bảo vệ chống gian lận; Bật Xác thực Đa yếu tố (MFA) trên tài khoản mua sắm, email và ngân hàng; Tránh sử dụng Wi-Fi công cộng hoặc sử dụng VPN khi mua hàng hoặc quản lý tài khoản tài chính.

Người dùng cần thận trọng với các tin nhắn không mong muốn và các chương trình khuyến mãi không thực tế, đặc biệt là những tin nhắn liên quan đến giao hàng hoặc giảm giá; Thường xuyên kiểm tra sao kê ngân hàng và thẻ để nhanh chóng phát hiện các khoản phát sinh đáng ngờ.

Bên cạnh đó, các giải pháp bảo mật của Fortinet cung cấp nhiều lớp bảo vệ trước các kỹ thuật, hạ tầng và hoạt động phần mềm độc hại được nêu trong báo cáo này. FortiGate, FortiMail, FortiClient và FortiEDR đều hỗ trợ Dịch vụ Chống Virus FortiGuard, giúp phát hiện và chặn các tệp độc hại, payload và các nhóm phần mềm độc hại đánh cắp nhật ký được sử dụng trong nhiều chiến dịch mùa lễ. Khách hàng sử dụng các phiên bản bảo vệ FortiGuard cập nhật sẽ được bảo vệ trên toàn bộ mạng, thiết bị đầu cuối và email.

Chuyên gia Fortinet cho biết, nếu bạn tin rằng tổ chức của mình đã bị ảnh hưởng bởi bất kỳ mối đe dọa nào được mô tả trong báo cáo này, nhóm Ứng phó Sự cố FortiGuard toàn cầu của Fortinet sẽ luôn sẵn sàng hỗ trợ kịp thời điều tra, ngăn chặn và khắc phục.

Phạm Lê

Bình luận