|

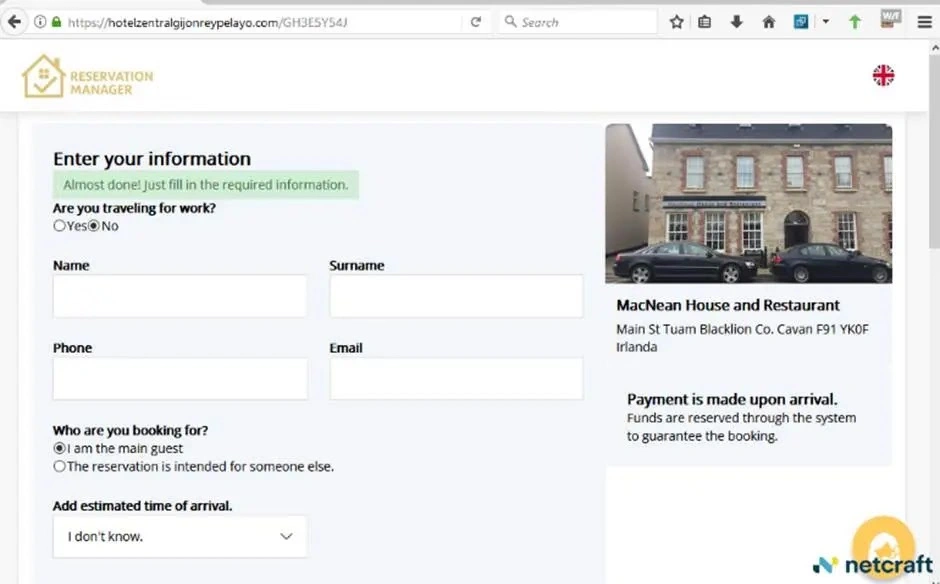

| Một trang web đặt phòng lừa đảo. Ảnh Netcraft |

Các nhà nghiên cứu từ Netcraft, công ty dịch vụ bảo mật Internet có trụ sở tại London , Anh cho biết: nhóm tin tặc thực hiện chiến dịch này là người nói tiếng Nga, dựa trên nhiều bình luận bằng tiếng Nga được tìm thấy trong mã nguồn của bộ công cụ lừa đảo, kiểm soát và vận hành hơn 4.300 tên miền giả mạo.

Chiến dịch này bắt đầu vào tháng 2 năm 2025 và liên tục phát triển, nhóm tin tặc đăng ký tên miền mới gần như hàng ngày. Một đợt tăng đột biến đáng chú ý xảy ra vào ngày 20 tháng 3 năm 2025, khi 511 tên miền được đăng ký chỉ trong một ngày.

Phương thức tấn công tinh vi qua chuỗi chuyển hướng nhiều tầng

Chiến dịch này chủ yếu nhắm đến những người đang lên kế hoạch du lịch hoặc chuẩn bị nhận phòng, bằng cách gửi email “xác nhận đặt phòng” kèm cảnh báo rằng người nhận phải phản hồi trong 24 giờ để tránh bị hủy. Chính yếu tố khẩn cấp này khiến nhiều người mất cảnh giác, bấm vào liên kết trong email mà không kiểm tra kỹ địa chỉ thật.

Khi người dùng nhấp vào đường dẫn, nạn nhân không được chuyển ngay tới trang giả mạo mà đi qua chuỗi chuyển hướng gồm nhiều tầng – bắt đầu từ một website cũ từng dùng để quảng bá phim, sau đó qua một trang trên Blogspot, nền tảng blog miễn phí của Google trước khi đến đích cuối cùng là trang web lừa đảo.

Chuỗi chuyển hướng nhiều bước này phục vụ đa mục đích. Phương thức này giúp tin tặc tránh bị phát hiện bởi các hệ thống bảo mật có thể đánh dấu những liên kết trực tiếp đến các trang web độc hại, tránh bị hệ thống lọc thư và tường lửa phát hiện, đồng thời khiến liên kết trông đáng tin cậy hơn.

Việc sử dụng các nền tảng hợp pháp như Blogspot sẽ tăng thêm độ tin cậy vì URL trung gian xuất hiện trên một dịch vụ uy tín. Chuỗi này cũng khiến các nhà nghiên cứu bảo mật khó theo dõi đích đến cuối cùng và ngăn chặn hoạt động này.

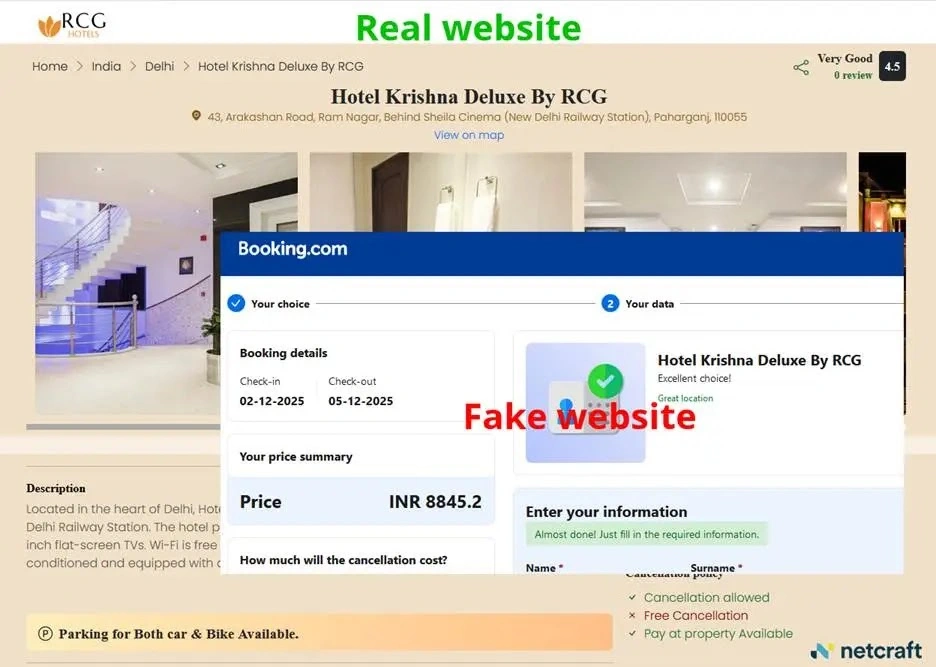

Hầu hết các tên miền được nhóm này đăng ký đều có cấu trúc tương tự, chứa các cụm từ như “confirmation”, “booking”, “guestverify”, “cardverify” hoặc “reservation”, đôi khi kèm theo các con số ngẫu nhiên. Nhiều tên miền còn dùng tên thật của các khách sạn sang trọng, khiến trang giả mạo trông như các trang xác nhận đặt phòng hợp pháp.

|

| Nhiều khách sạn nổi tiếng bị tin tặc mạo danh. Ảnh Netcraft. |

Các tên miền được đăng ký thông qua bốn nhà cung cấp phổ biến gồm WebNIC, Public Domain Registry, Atak Domain Bilgi Teknolojileri A.S. và MAT BAO Corporation. Việc lựa chọn nhiều nhà đăng ký khác nhau giúp chiến dịch phân tán rủi ro và kéo dài thời gian tồn tại của hạ tầng độc hại.

Bộ công cụ phishing đa ngôn ngữ và lừa đảo quy mô công nghiệp

Khi truy cập vào trang giả mạo, người dùng sẽ thấy giao diện được thiết kế giống hệt các trang đặt phòng thật, thậm chí hiển thị cả CAPTCHA mang thương hiệu Cloudflare để tạo cảm giác an toàn, dù thực tế không có chức năng bảo mật nào. Sau khi vượt qua “bước xác minh” này, nạn nhân được yêu cầu nhập thông tin thẻ thanh toán gồm tên chủ thẻ, số thẻ, mã CVV và thời hạn hiệu lực.

Trang lừa đảo còn kiểm tra định dạng số thẻ theo thuật toán Luhn để đảm bảo dữ liệu nhập trông hợp lệ, rồi thực hiện giao dịch gian lận trong nền. Một khung chat hỗ trợ giả mạo cũng xuất hiện, tự động hướng dẫn nạn nhân “xác nhận mã SMS từ ngân hàng”, thực chất đây là cảnh báo gian lận, được kích hoạt bởi các khoản phí trái phép mà tội phạm mạng đang cố gắng thực hiện.

Theo Netcraft, bộ công cụ phishing mà nhóm này sử dụng rất tinh vi, hỗ trợ tới 43 ngôn ngữ và cho phép tùy biến giao diện theo từng thương hiệu qua mã định danh trong đường dẫn (AD_CODE). Nhờ đó, cùng một tên miền có thể giả mạo nhiều thương hiệu khác nhau như Airbnb hay Agoda, tùy người dùng bị nhắm đến.

Trong mã nguồn, các chuyên gia còn phát hiện nhiều chú thích bằng tiếng Nga, cho thấy nhóm vận hành có thể là các tin tặc người Nga hoặc người nói tiếng Nga với kinh nghiệm sâu trong các thủ đoạn lừa đảo không gian mạng.

So với những chiến dịch giả mạo dịch vụ đặt phòng từng được cảnh báo trước đây, điểm khác biệt nổi bật của vụ này là quy mô và mức độ tự động hóa. Phương thức tạo hàng nghìn tên miền mới mỗi tháng, vận hành song song nhiều chiến dịch và che giấu qua chuỗi chuyển hướng phức tạp cho thấy tội phạm mạng đang chuyển từ các hoạt động nhỏ lẻ sang mô hình theo chuỗi được công nghiệp hóa.

Nhóm chuyên gia Netcraft cảnh báo, chiến dịch này phản ánh xu hướng ngày càng tinh vi của các nhóm lừa đảo: tận dụng nền tảng hợp pháp để tăng độ tin cậy, đồng thời khai thác tâm lý người dùng qua những email mang tính khẩn cấp. Người dùng được khuyến cáo không cung cấp thông tin thẻ hoặc đăng nhập qua các liên kết được gửi qua email, cần kiểm tra kỹ địa chỉ trang web trước khi thao tác và chỉ xác nhận đặt phòng qua website chính thức.

An Lâm (Theo Cyber Security News)

Bình luận