|

| Các chuyên gia nghiên cứu mã độc. Ảnh Gugucul |

Nhóm phân tích của CRIL (Cyble Research and Intelligence Labs - Phòng thí nghiệm nghiên cứu và tình báo Cyble ) cho biết họ đã phát hiện hơn 40 mẫu APK độc hại kể từ tháng 9 năm 2025, trong đó hầu hết đều được thiết kế rất tinh vi với nhiều lớp trốn tránh. Các kỹ thuật được sử dụng gồm thao túng tệp cài đặt, đóng gói tùy chỉnh và cơ chế chống giả lập - giúp mã độc vượt qua quá trình kiểm tra của các phần mềm bảo mật thông thường.

Sau khi người dùng cài đặt bản sao giả mạo của ứng dụng mParivahan, điện thoại sẽ hiển thị thông báo cập nhật giả mạo “Google Play Update”. Khi người dùng làm theo, ứng dụng bắt đầu cài đặt phần mềm độc hại vào hệ thống. Tiếp đó, nó mở ra một trang lừa đảo yêu cầu người dùng nhập số điện thoại và thông tin phương tiện, đồng thời hướng tới một bước “xác minh” bằng khoản thanh toán tượng trưng chỉ 1 Rupee. Giao diện giả mạo UPI xuất hiện, đánh lừa người dùng nhập mã PIN, sau đó toàn bộ thông tin này được gửi về máy chủ Firebase do kẻ tấn công kiểm soát.

Không chỉ dừng ở việc thu thập dữ liệu qua biểu mẫu lừa đảo, GhostBat RAT còn có khả năng đọc tin nhắn SMS chứa các từ khóa ngân hàng và mã OTP, cho phép kẻ xấu chiếm quyền truy cập tài khoản tài chính. Toàn bộ thiết bị bị nhiễm sẽ tự động được đăng ký thông qua một bot Telegram mang tên “GhostBatRat_bot”, tạo kết nối điều khiển thời gian thực (C2) của tội phạm với mạng lưới tấn công của GhostBat RAT.

Về mặt kỹ thuật, GhostBat RAT hoạt động theo cấu trúc nhiều tầng. Ngoài phần mã Android thông thường, nó còn tích hợp thành phần chạy trực tiếp trên chip điện thoại, gọi là thư viện “.so”. Phần này cho phép mã độc thực hiện các thao tác sâu hơn trong hệ thống, đồng thời ẩn giấu tốt hơn trước các công cụ quét bảo mật. Mã độc cũng thường xuyên kiểm tra môi trường hoạt động: nếu phát hiện đang bị phân tích, đang chạy trong máy giả lập hay thiết bị đã bị can thiệp, nó sẽ tạm dừng hoặc thay đổi hành vi để tránh bị phát hiện.

Có thể hình dung, lớp mã thông thường chỉ là “áo khoác” bên ngoài, còn thư viện “.so” là lớp “áo giáp” giúp kẻ tấn công hành động trong im lặng. Một số biến thể còn tích hợp tính năng đào tiền điện tử, khiến thiết bị tiêu hao pin và hiệu năng nghiêm trọng.

|

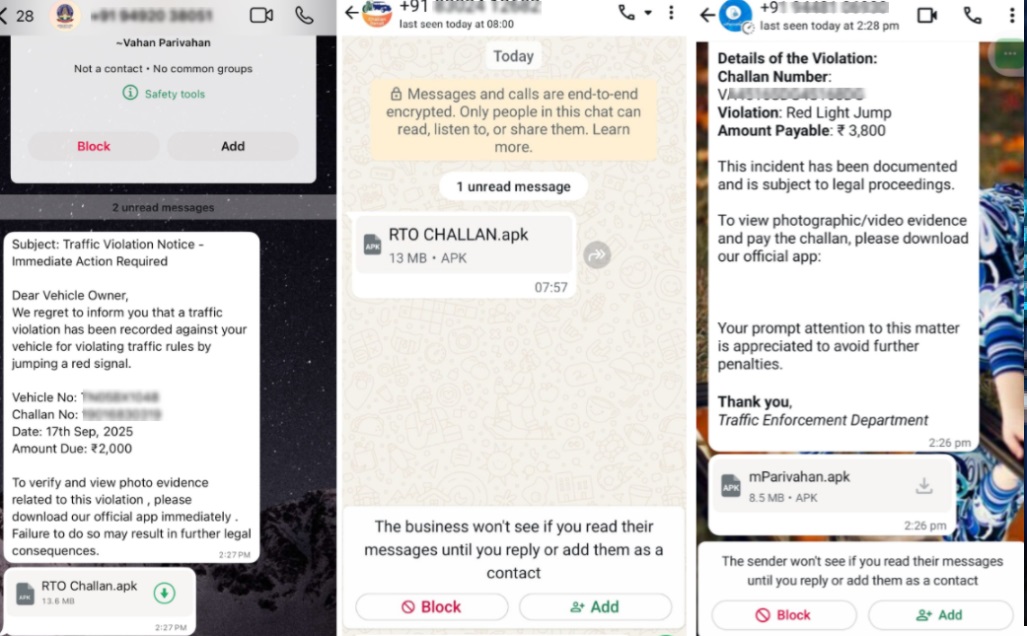

| Các tin nhắn mang mã độc, giả mạo mParivahan của chính phủ Ấn Độ. Ảnh Cyber Press |

Các chuyên gia cho biết GhostBat RAT là minh chứng điển hình cho xu hướng tội phạm mạng ngày càng lợi dụng tâm lý tin vào những ứng dụng của cơ quan nhà nước. Thủ thuật sử dụng tên, biểu tượng và giao diện gần như tương tự với ứng dụng chính thức khiến người dùng khó phân biệt thật - giả, đặc biệt khi đường dẫn tải được gửi qua các nền tảng quen thuộc như WhatsApp hay SMS.

Để tự bảo vệ bản thân và tài sản, người dùng được khuyến nghị chỉ cài đặt ứng dụng từ Google Play Store hoặc trang web chính thức, tuyệt đối không tải qua đường dẫn lạ. Cần kiểm tra kỹ các quyền mà ứng dụng yêu cầu, nhất là quyền đọc tin nhắn, truy cập OTP hoặc quản lý thiết bị. Đồng thời, cần bật xác thực hai lớp (2FA) cho tài khoản ngân hàng, UPI và các ứng dụng tài chính để hạn chế rủi ro.

An Lâm (Theo Cyber Press)

Bình luận