Theo báo cáo từ công ty an ninh mạng Zimperium, chiến dịch tấn công ClayRat được thiết kế vô cùng tinh vi với nhiều bước dẫn dụ người dùng. Đầu tiên, tin tặc tạo ra các trang web giả mạo hứa hẹn cung cấp phiên bản "Plus" của các ứng dụng nổi tiếng với tính năng cao cấp như YouTube Plus hay WhatsApp Plus.

|

| Chiến dịch tấn công ClayRat được thiết kế vô cùng tinh vi với nhiều bước dẫn dụ người dùng |

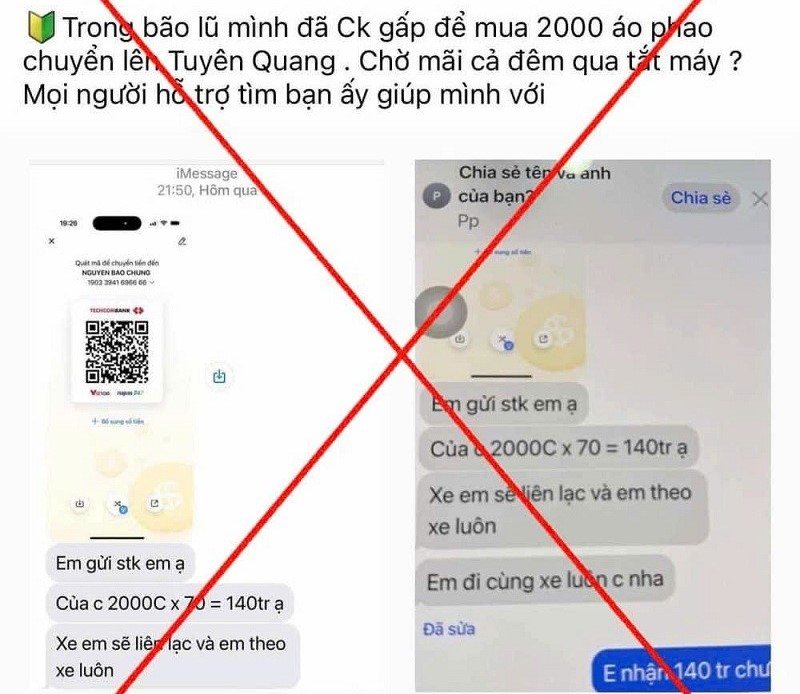

Từ các trang web này, nạn nhân được chuyển hướng đến các kênh Telegram do kẻ tấn công kiểm soát. Tại đây, chúng sử dụng thủ đoạn tăng số lượt tải xuống giả mạo và đưa ra các lời đánh giá, chứng thực giả để tạo cảm giác tin cậy, rồi lừa nạn nhân tải về và cài đặt tệp APK chứa mã độc.

Chuyên gia an ninh mạng Vishnu Pratapagiri của Zimperium cho biết khi xâm nhập thành công, ClayRat có khả năng đánh cắp tin nhắn SMS, nhật ký cuộc gọi, thông báo và thông tin thiết bị. Phần mềm này còn có thể bí mật chụp ảnh bằng camera trước, tự động gửi tin nhắn hoặc thực hiện cuộc gọi từ máy của nạn nhân mà không cần sự cho phép.

Điểm nguy hiểm nhất của ClayRat là khả năng tự nhân bản. Phần mềm này sẽ tự động gửi liên kết độc hại đến tất cả mọi người trong danh bạ của nạn nhân, biến chiếc điện thoại bị nhiễm thành một công cụ phát tán virus, giúp kẻ tấn công mở rộng phạm vi tấn công mà không cần can thiệp thủ công.

Trong 90 ngày qua, Zimperium đã phát hiện không dưới 600 mẫu mã độc và 50 ứng dụng "mồi nhử", cho thấy tin tặc đang liên tục cải tiến và thêm các lớp ngụy trang mới để né tránh phần mềm bảo mật.

Với các thiết bị chạy Android 13 trở lên có biện pháp bảo mật được siết chặt hơn, ClayRat sử dụng thủ thuật tinh vi hơn. Ứng dụng giả mạo ban đầu chỉ là một trình cài đặt nhỏ gọn, khi khởi chạy sẽ hiển thị màn hình cập nhật cửa hàng Play giả mạo, trong khi âm thầm tải và cài đặt mã độc chính đã được mã hóa.

Sau khi cài đặt, ClayRat yêu cầu người dùng cấp quyền trở thành ứng dụng SMS mặc định để có thể truy cập và kiểm soát hoàn toàn tin nhắn cũng như nhật ký cuộc gọi.

Sự xuất hiện của ClayRat phản ánh xu hướng đáng lo ngại về bảo mật trên hệ sinh thái Android. Mới đây, nghiên cứu từ Đại học Luxembourg cũng chỉ ra nhiều điện thoại Android giá rẻ được bán ở châu Phi có cài sẵn ứng dụng hoạt động với đặc quyền cao, âm thầm gửi dữ liệu định danh và vị trí người dùng cho bên thứ ba.

Google cho biết người dùng Android sẽ được bảo vệ tự động khỏi các phiên bản đã biết của phần mềm độc hại thông qua Google Play Protect, tính năng được bật mặc định trên các thiết bị có dịch vụ Google Play. Tuy nhiên, mối đe dọa từ các biến thể mới và nguồn cài đặt không chính thống vẫn là lời cảnh báo nghiêm trọng cho người dùng.

Khôi Nguyên (theo thehackernews.com)

Bình luận