|

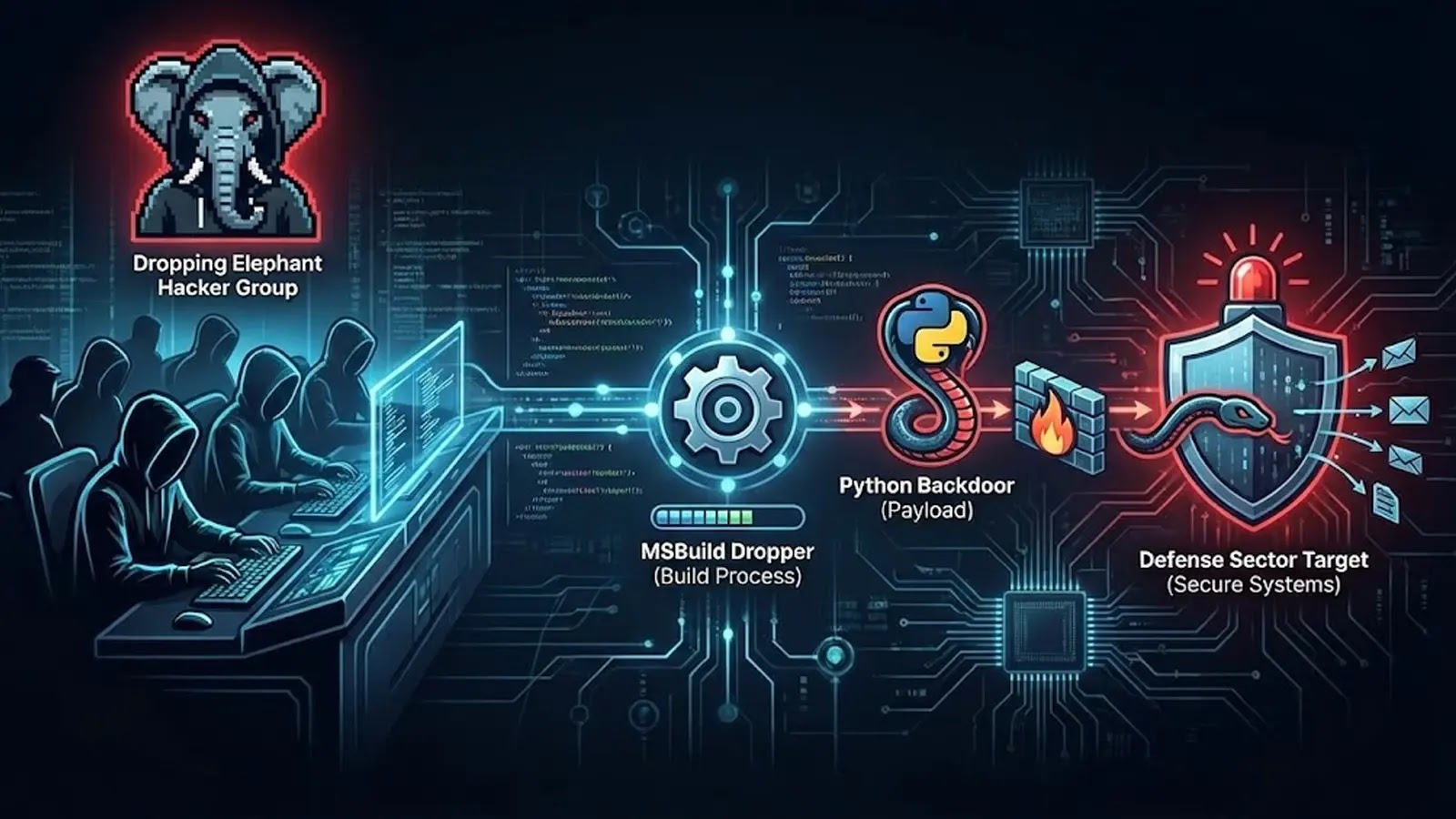

| Ảnh minh họa chiến dịch tấn công của nhóm ATP Dropping Elephant. Cyber Security News |

Tấn công qua MSBuild và mã độc Python ngụy trang

Mục tiêu chính của Dropping Elephant trong chiến dịch tấn công là những đơn vị có liên quan tới Tập đoàn Viễn thông và Vô tuyến Quốc gia Pakistan (NRTC).

Cuộc tấn công bắt đầu từ một email lừa đảo chứa tệp ZIP độc hại. Khi được mở, tệp này cung cấp một dự án MSBuild đóng vai trò phần mềm vận chuyển “dropper” ban đầu, kèm theo một tài liệu PDF mồi nhử mang nội dung liên quan đến quốc phòng nhằm tạo sự tin cậy.

Sau khi được kích hoạt, dropper âm thầm tải xuống nhiều thành phần bổ sung trong thư mục Windows Tasks và thiết lập cơ chế duy trì truy cập bằng loạt tác vụ theo lịch được đặt tên giống hệt thành phần hệ thống thật, khiến nạn nhân khó nhận ra các dấu hiệu bất thường.

Nhóm tin tặc sử dụng các đường dẫn tệp và mục lịch tác vụ mô phỏng các hoạt động hợp lệ của Windows, cho phép backdoor hòa trộn hoàn toàn với hoạt động hệ thống bình thường trong khi vẫn ở trạng thái ngủ cho tới khi nhận lệnh từ hạ tầng do kẻ tấn công kiểm soát.

Kỹ thuật làm rối và né tránh phân tích

Trong toàn bộ chuỗi lây nhiễm, Dropping Elephant sử dụng những kỹ thuật làm rối mã phức tạp như cơ chế UTF-reverse để khôi phục chuỗi, cùng phương pháp gọi API động nhằm né tránh việc bị phân tích và phát hiện bởi các phần mềm bảo mật. Cách tiếp cận cho thấy mức độ tinh vi ngày càng cao của nhóm khi tận dụng chính các công cụ hợp lệ trong Windows để che giấu hạ tầng tấn công.

Hạ tầng Python ẩn: trọng tâm của chiến dịch

Điểm mấu chốt của chiến dịch nằm ở việc triển khai trọn bộ môi trường Python được nhúng vào thư mục AppData. Tại đây, một tệp DLL giả mạo mang tên python2_pycache_.dll được sử dụng, thực chất chứa mã bytecode được đóng gói thay vì là thư viện hợp lệ.

Payload được kích hoạt thông qua pythonw.exe, vốn chạy ở chế độ nền và không hiển thị cửa sổ, tạo ra mức độ ẩn mình tối đa đối với hệ thống giám sát. Cơ chế này cho phép mã độc hoạt động lâu dài mà không tạo ra dấu hiệu rõ ràng nào trên giao diện người dùng.

Cửa hậu Python gồm nhiều mô-đun như client, commands, remote_module và base.py, cho phép kiểm soát toàn diện hệ thống và thu thập dữ liệu từ các máy bị xâm phạm chuyển về cho máy chủ của tin tặc.

Phần mềm độc hại duy trì liên lạc chỉ huy và điều khiển thông qua các tên miền bao gồm nexnxky.info, upxvion.info và soptr.info.

Nhóm Dropping Elephant sử dụng các đường dẫn tệp cụ thể và các mục lập lịch tác vụ mô phỏng các hoạt động hợp pháp của Windows, cho phép cửa hậu hòa nhập liền mạch vào hoạt động thông thường của hệ thống và chỉ hoạt động khi nhận được lệnh kích hoạt từ tin tặc.

Mức độ tinh vi gia tăng của Dropping Elephant

Việc kết hợp dropper MSBuild, môi trường Python ẩn và hàng loạt kỹ thuật chống phân tích cho thấy chiến dịch này được chuẩn bị kỹ lưỡng, hướng tới mục tiêu gián điệp mạng dài hạn trong bối cảnh căng thẳng chiến lược giữa Ấn Độ và Pakistan vẫn chưa có dấu hiệu hạ nhiệt. Chiến dịch cũng nhấn mạnh mối đe dọa dai dẳng từ các nhóm APT nhắm vào cơ sở hạ tầng quốc phòng trọng yếu ở Nam Á.

Các cơ quan, tổ chức được khuyến nghị tăng cường giám sát các lệnh MSBuild bất thường cũng như theo dõi các triển khai Python runtime lạ trong thư mục hệ thống, đồng thời duy trì các biện pháp kiểm soát nghiêm ngặt với cơ chế phòng chống phishing để giảm thiểu nguy cơ bị tấn công.

An Lâm (Theo Cyber Security News)

Bình luận