Dấu vết phạm tội toàn cầu

ShinyHunters, cái tên gợi nhớ đến hình ảnh của những “thợ săn” Pokemon hiếm trong trò chơi điện tử Pokemon nổi tiếng, chỉ mới xuất hiện năm 2020 nhưng đã thực hiện trót lọt các vụ tấn công nhắm vào gần 100 tổ chức trong 5 năm qua, ảnh hưởng đến hàng trăm triệu người dùng. Báo Le Monde của Pháp đánh giá, ShinyHunters là nhóm tin tặc “đặc biệt hung hãn” chuyên đánh cắp dữ liệu để bán lấy tiền. Tuy nhiên, nhóm cũng từng “tung chiêu” để gây tổn hại đến uy tín của các tổ chức mà chúng tấn công.

|

| ShinyHunters đứng sau gần 100 vụ tấn công mạng diện rộng trong 5 năm qua |

Vụ việc đánh dấu “ra mắt” tháng 5/2020 được ShinyHunters mô tả là “giai đoạn một”, nhóm chào bán trên hệ thống web đen (dark web) hơn 200 triệu hồ sơ người dùng bị đánh cắp từ một loạt công ty, gồm 91 triệu hồ sơ từ nền tảng thương mại điện tử Tokopedia của Indonesia, 22 triệu hồ sơ từ nền tảng giáo dục trực tuyến Unacademy của Ấn Độ. ShinyHunters cũng tuyên bố đã xâm nhập kho lưu trữ GitHub riêng tư của Microsoft và đánh cắp lượng lớn dữ liệu. Những tuần kế tiếp, ShinyHunters tiếp tục khoe khoang thành tích xâm phạm hồ sơ 30 triệu người dùng trên ứng dụng Zoosk, 8 triệu người dùng của HomeChef và khoảng 15 triệu hồ sơ của Chatbooks. Các gói dữ liệu bị chúng đánh cắp chứa thông tin liên lạc, địa chỉ, ngày sinh, mật khẩu và thông tin tài chính, được chia nhỏ và rao bán trên các diễn đàn tin tặc với giá 500 - 3.500 USD.

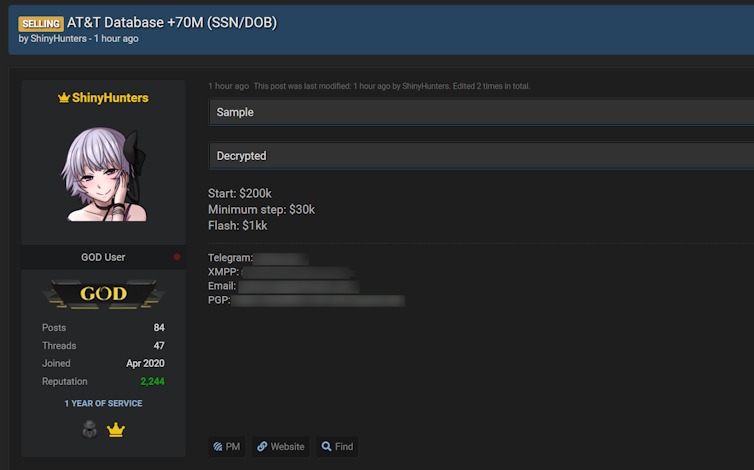

Tháng 7/2020, ShinyHunters tiếp tục công khai 400 triệu hồ sơ của 25 công ty trong “giai đoạn hai”, nổi bật nhất là nền tảng mạng xã hội Wattpad (270 triệu người dùng bị ảnh hưởng) và dịch vụ ngân hàng số Dave (7 triệu người dùng bị ảnh hưởng). Tiếp đó, nhóm tin tặc nhận trách nhiệm làm rò rỉ 46 triệu hồ sơ người dùng từ trò chơi trẻ em nổi tiếng AnimalJam và 3,2 triệu hồ sơ người dùng từ dịch vụ truyền hình trực tuyến PlutoTv của Mỹ. Cũng trong năm 2021, ShinyHunters tuyên bố rao bán dữ liệu bị đánh cắp từ 73 triệu khách hàng của AT&T, một trong những nhà cung cấp dịch vụ di động lớn nhất thế giới của Mỹ, cũng là công ty có hạ tầng an ninh mạng hàng đầu.

Những năm tiếp đó, nhóm nhắm mục tiêu vào nhiều công ty khác như ứng dụng chỉnh sửa ảnh trực tuyến Pixlr (19 triệu người dùng bị ảnh hưởng), phần mềm xử lý tài liệu kỹ thuật số NitroPDF (77 triệu người dùng), nền tảng hẹn hò MeetMindful (2,28 triệu người dùng). Chúng đôi khi rao bán dữ liệu trên web đen lấy tiền, nhưng cũng có lúc công bố dữ liệu miễn phí – chiêu trò để thu hút “khách hàng”.

|

| Ảnh chụp màn hình đoạn thông tin ShinyHunters rao bán dữ liệu của AT&T |

Cuối tháng 8/2025, cái tên ShinyHunters tiếp tục khiến các tập đoàn công nghệ và người dùng Internet toàn cầu phải lo lắng khi Google phải lên tiếng kêu gọi 2,5 tỷ người dùng siết chặt bảo mật sau vụ việc ShinyHunters tấn công Salesforce, một nền tảng quản lý khách hàng có hợp tác với Google. Trước đó, tháng 6/2025, Google đăng bài viết cảnh báo một nhóm tin tặc mà họ xếp vào loại 'UNC6040' đang nhằm vào nhân viên các công ty bằng các cuộc tấn công lừa đảo qua điện thoại (vishing) và phi kỹ thuật (social engineering) để xâm nhập vào các tài khoản Salesforce rồi tải về dữ liệu khách hàng. Dù Google khẳng định chưa có mật khẩu Gmail nào bị xâm phạm, nhưng nguy cơ bị tin tặc lợi dụng để phát động các chiến dịch giả mạo nhân viên Google là khá cao.

Các hành vi của ShinyHunters khiến nhiều quốc gia “nóng mặt” và huy động lực lượng truy tìm, nhưng danh tính của nhóm chưa bị phanh phui. Các nhà nghiên cứu an ninh mạng nêu khả năng ShinyHunters có thể có liên hệ với GnosticPlayers, một nhóm tin tặc khét tiếng khác từng làm rò rỉ dữ liệu hơn một tỷ hồ sơ người dùng trong quá khứ. Các nhà nghiên cứu phát hiện ra rằng, việc ShinyHunters công bố dữ liệu theo từng đợt có điểm tương đồng với chiến lược của GnosticPlayers. Ngoài ra, GnosticPlayers vô tình biến mất ngay trước khi ShinyHunters nổi lên. Tuy nhiên, ShinyHunters đã phủ nhận những tuyên bố đó, quả quyết rằng nhóm chỉ được GnosticPlayers “truyền cảm hứng” chứ không có mối liên hệ trực tiếp nào với nhau.

Cách đây vài tuần, The Hacker News cho hay, cuối tháng 5/2025, một công dân Pháp 21 tuổi đã bị bắt giữ ở sân bay Rabat-Salé thuộc Morocco, được cho là có thể có mối liên hệ với ShinyHunter. Ngoài ra, giới chức Pháp cũng bắt giữ 4 cá nhân bị tình nghi điều hành BreachForums, một trong những diễn đàn buôn bán dữ liệu trực tuyến có liên hệ với ShinyHunters. Sau các vụ bắt giữ, ShinyHunters ra tuyên bố khẳng định giới chức Pháp đã “bắt sai người”. Nhưng Shiny - được cho là thủ lĩnh của ShinyHunters, đã đăng tải thông điệp thừa nhận BreachForums đã bị “cơ quan thực thi pháp luật quốc tế kiểm soát” để biến thành “cái bẫy” cho các nhóm tin tặc.

“Bộ công cụ” của nhóm tin tặc khét tiếng

Trang tin Axios của Mỹ cho biết, ShinyHunters sử dụng các chiêu trò không mới để lừa đảo và đánh cắp dữ liệu, nhưng khá hiệu quả. Trong hầu hết các vụ việc mà nhóm nhận trách nhiệm, ShinyHunters đã mạo danh bộ phận hỗ trợ công nghệ thông tin của các tổ chức bị tấn công (sử dụng công nghệ giả dạng giọng nói, hình ảnh) rồi yêu cầu các nhân viên trong tổ chức đặt lại mật khẩu theo ý chúng rồi chiếm đoạt tài khoản. Ngoài ra, ShinyHunters còn lừa những nhân viên này cài đặt một ứng dụng độc hại vào máy tính của họ rồi sử dụng ứng dụng đó để truy cập và đánh cắp thông tin nhạy cảm. Sau khi ShinyHunters trích xuất dữ liệu, chúng sẽ gọi điện hoặc gửi email cho nạn nhân để yêu cầu trả tiền chuộc, hoặc chúng sẽ công khai dữ liệu bị đánh cắp lên mạng.

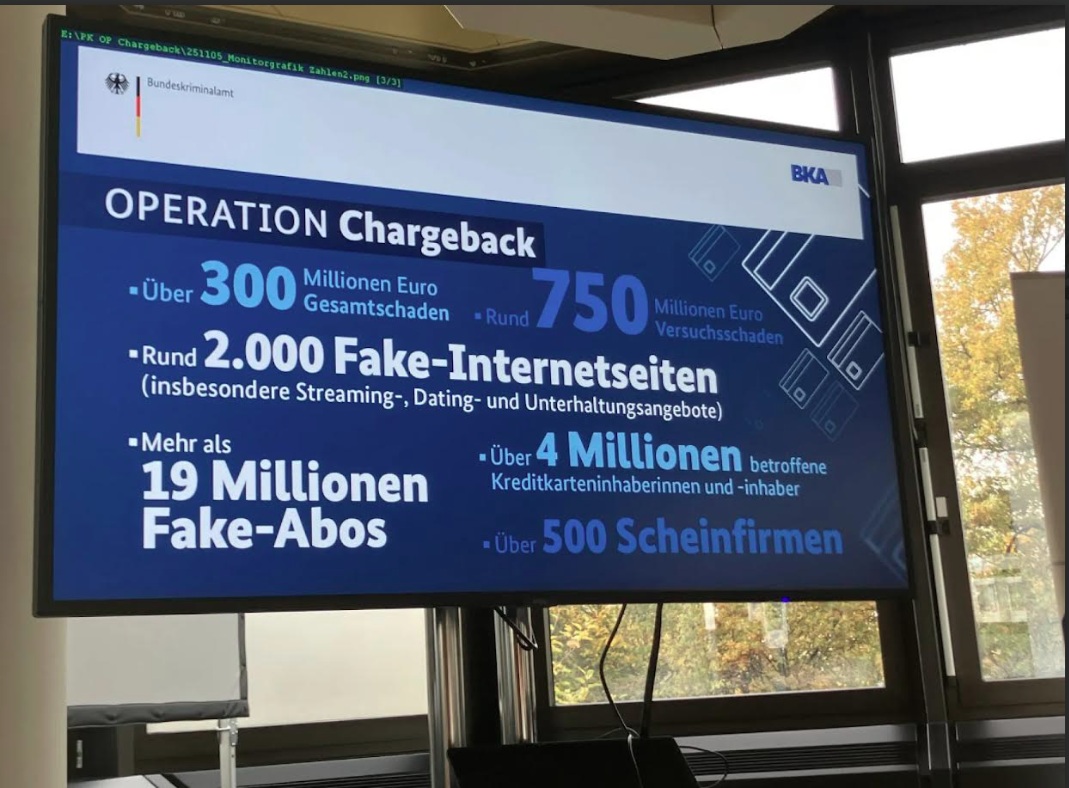

|

| ShinyHunters thường giả mạo nhân viên hỗ trợ để đánh lừa |

Các chuyên gia nêu thêm rằng, các kĩ thuật khác mà ShinyHunters sử dụng còn có phishing (gửi email hoặc tin nhắn giả danh các công ty có uy tín để dụ dỗ nạn nhân tự tiết lộ thông tin cá nhân, chẳng hạn như mật khẩu và số thẻ tín dụng); dùng tài khoản bị lộ sẵn (credential stuffing) để truy cập hệ thống; khai thác lỗ hổng web như SQL injection hoặc cấu hình sai của máy chủ, cơ sở dữ liệu. Chúng đôi khi cũng mua quyền truy cập từ các nhóm tin tặc khác hoặc từ “người trong nội bộ”; hoặc đột nhập vào hệ thống của nhà cung cấp dịch vụ bên thứ ba (trong chuỗi cung ứng). Sau khi có quyền truy cập, chúng thường sao lưu cơ sở dữ liệu, nén và mã hóa, rồi tuồn ra ngoài.

Trong một cuộc trò chuyện trực tuyến với chuyên gia nghiên cứu an ninh mạng Rajshekhar Rajaharia, một nhân vật tự xưng là thành viên ShinyHunters thậm chí… chỉ trích các công ty bị nhóm tấn công vì áp dụng hình thức bảo mật kém hoặc sử dụng phương pháp mã hóa lạc hậu. ShinyHunters mô tả, nhiều công ty đang lưu trữ dữ liệu nhạy cảm dưới dạng văn bản thuần túy hoặc mã hóa bằng các thuật toán cũ như MD5.

Trước các cuộc truy quét của giới chức các nước, ShinyHunters dường như đang móc nối với các nhóm tin tặc khét tiếng khác. Hai trang The Hacker News và The Conversation cho biết, tháng 8/2025, ShinyHunters có dấu hiệu hợp tác cùng hai nhóm tin tặc Scattered Spider và LAPSUS$ để lập ra kênh “scattered lapsu$ hunters” trên Telegram, trong đó tuyên bố phát triển phần mềm tống tiền ransomware ShinySp1d3r. Điều đó có nghĩa là chúng sẵn sàng thực hiện các vụ tấn công có chủ đích sau khi nhận được yêu cầu từ “khách hàng”. Dựa trên một mô hình phân tích khoảng 700 tên miền được đăng ký năm 2025 có liên quan đến Scattered Spider (trùng khớp với tên miền có dính líu đến các chiến dịch lừa đảo do Scattered Spider thực hiện), giới chuyên gia tin rằng ShinyHunters và Scattered Spider đang chuyển trọng tâm tấn công sang các tổ chức tài chính, thay vì các công ty công nghệ, cho thấy các ngân hàng, công ty bảo hiểm và dịch vụ tài chính có thể là mục tiêu tiềm năng mà chúng sẽ nhắm tới.

“Làn sóng tấn công mới nhất do ShinyHunters thực hiện cho thấy sự thay đổi đáng kể về chiến thuật, vượt ra ngoài hành vi đánh cắp thông tin tài khoản và khai thác cơ sở dữ liệu trước đây”, The Hacker News cảnh báo và đánh giá sự xuất hiện của “scattered lapsu$ hunters” đang mở ra “giai đoạn mới của hoạt động tống tiền mạng”, nơi “các tác nhân xấu hợp tác để ứng phó với sức ép của lực lượng thực thi pháp luật” các nước.

|

Làm gì để phòng ngừa tin tặc tấn công? Theo The Conversation, trong bối cảnh tội phạm mạng hoạt động ngày một tinh vi, để giữ an toàn, bất cứ ai cũng cần tăng cường các biện pháp bảo mật kĩ thuật, đồng thời tham gia các khóa đào tạo về các tình huống lừa đảo để phòng ngừa khả năng bị những kẻ giả danh chiếm tài khoản. Với các tổ chức, họ cần thiết lập hệ thống mạng an toàn, sử dụng công nghệ xác thực chống lừa đảo đa lớp và mã hóa dữ liệu nhạy cảm, và phân quyền truy cập dữ liệu. Với cá nhân, các chuyên gia khuyến cáo người dùng nên sử dụng mật khẩu mạnh và mật khẩu khác nhau cho các dịch vụ khác nhau. Mọi người cũng nên cảnh giác với email, tin nhắn lạ yêu cầu cung cấp thông tin cá nhân; thường xuyên kiểm tra lịch sử giao dịch, tài khoản ngân hàng, báo cáo tín dụng. Bên cạnh đó, nhà quản lý cần cải thiện quy trình phối hợp giữa các tổ chức, cơ quan quản lý và các chuyên gia bảo mật giúp giám sát, phát hiện sớm các nguy cơ rò rỉ dữ liệu, từ đó đưa ra các biện pháp phòng ngừa hiệu quả. Cuối cùng, việc chuẩn bị kế hoạch ứng phó sự cố và khôi phục dữ liệu là điều không thể lơ là. Khi một vụ tấn công xảy ra, khả năng phản ứng nhanh, hạn chế thiệt hại và khôi phục dữ liệu sẽ giúp tổ chức giảm tối đa tác động về tài chính, uy tín và niềm tin của khách hàng. |

Nguyễn Viết

Bình luận