Lợi dụng mã QR để né tránh bảo mật truyền thống

Chiến dịch bắt đầu từ những email tưởng chừng vô hại, đi kèm tệp PDF giả mạo dưới dạng tài liệu từ bộ phận nhân sự, tài chính hoặc tuân thủ. Các tài liệu này được thiết kế chuyên nghiệp, thường có tiêu đề như “Sổ tay nhân viên” với đầy đủ logo, mục lục và nhận diện thương hiệu.

Điểm đặc biệt nằm ở trang cuối, nơi kêu gọi người nhận quét mã QR để xem thêm thông tin. Việc chuyển từ "nhấp chuột" sang "quét mã" đã chuyển hướng cuộc tấn công sang thiết bị di động cá nhân – vốn ít được doanh nghiệp kiểm soát hay giám sát.

“Kỹ thuật này hiệu quả trong việc vượt qua hệ thống bảo mật email và các giải pháp bảo vệ điểm cuối truyền thống”, công bố của CRIL.

|

| Ảnh: CRIL |

Mục tiêu có chọn lọc, phạm vi toàn cầu

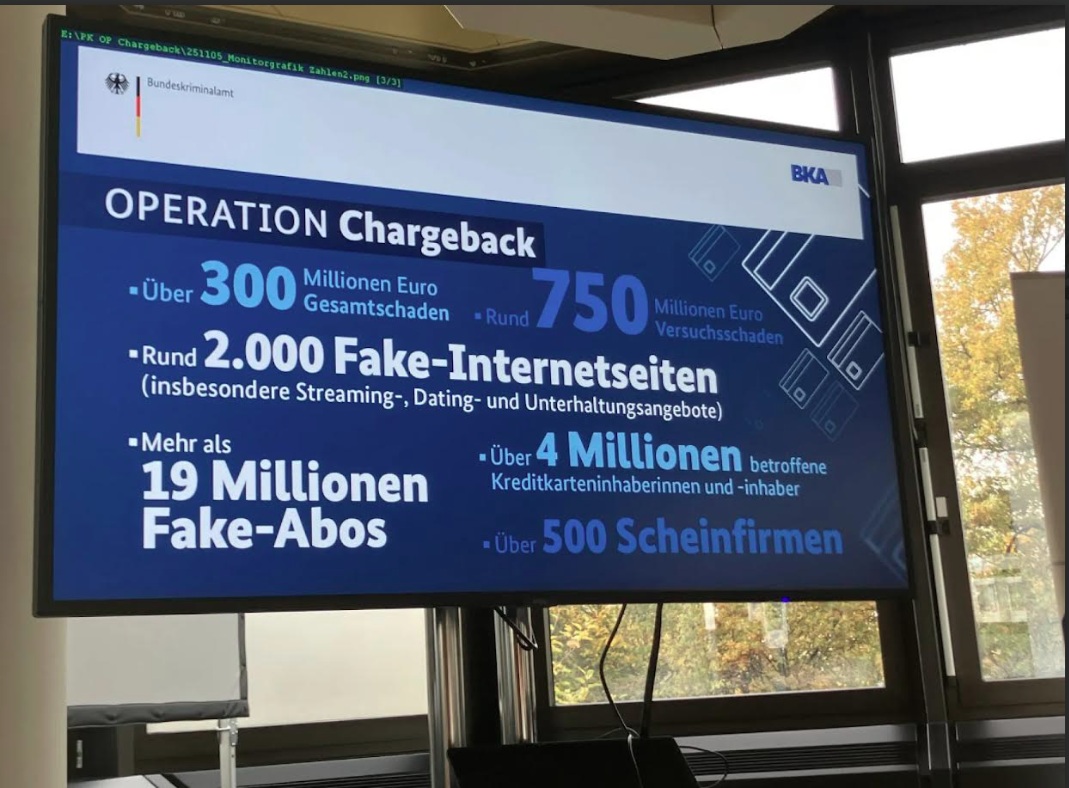

Chỉ trong 3 tháng, CRIL đã ghi nhận hơn 600 tệp PDF lừa đảo, phản ánh quy trình nội bộ chân thực đến mức khiến người dùng mất cảnh giác. Đáng lo ngại, gần 80% số tài liệu này không bị phát hiện bởi các công cụ chống mã độc như VirusTotal tại thời điểm phân tích.

Chiến dịch nhắm đến các lĩnh vực:

Công nghệ

Chăm sóc sức khỏe

Sản xuất

Dịch vụ tài chính

Các khu vực bị nhắm nhiều nhất là Bắc Mỹ, EMEA (Châu Âu, Trung Đông, Châu Phi) và APAC (Châu Á - Thái Bình Dương).

Lợi dụng các nền tảng uy tín để che giấu

Kẻ tấn công khai thác các tên miền đáng tin cậy như Google, Bing, YouTube, Cisco, Medium, thậm chí cả các dịch vụ bảo mật email, để chuyển hướng người dùng đến các trang web lừa đảo. Điều này giúp chúng vượt qua các bộ lọc dựa trên danh tiếng và tạo cảm giác an toàn giả tạo.

“Scanception sử dụng nền tảng lưu trữ đám mây và các công cụ chuyển hướng mở để phát tán nội dung độc hại,” – CRIL cho biết.

Tấn công AITM và đánh cắp 2FA theo thời gian thực

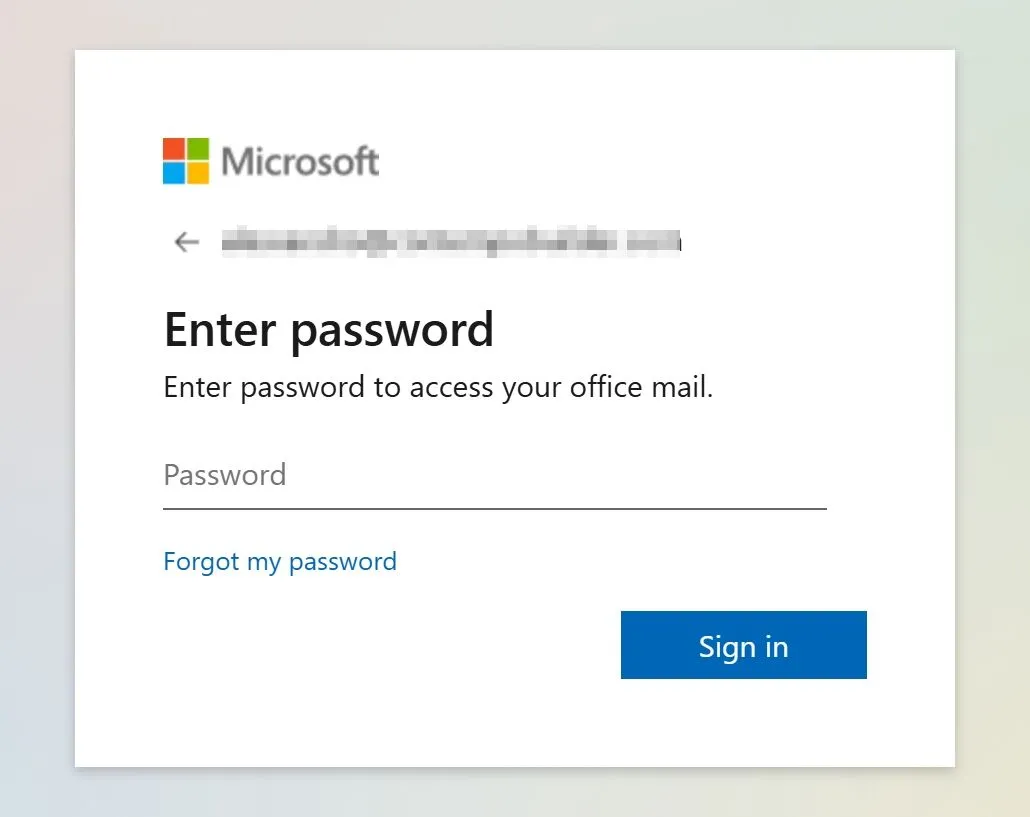

Sau khi quét mã QR, người dùng được chuyển đến các trang đăng nhập giả mạo – thường là Microsoft Office 365 – được cài đặt kỹ thuật Adversary-in-the-Middle (AITM) nhằm đánh cắp cả tên đăng nhập và mã xác thực hai yếu tố (2FA/OTP) trong thời gian thực.

Trang lừa đảo còn tích hợp các cơ chế né tránh nâng cao:

Tự động chặn nếu phát hiện công cụ như Selenium, PhantomJS, Burp Suite.

Vô hiệu hóa chuột phải, liên tục kiểm tra thao tác debug.

Chuyển hướng tức thì đến trang rỗng nếu phát hiện hành vi đáng ngờ.

Sau khi thu thập thông tin đăng nhập, người dùng sẽ được chuyển về một trang web hợp pháp nhằm che giấu cuộc tấn công.

Tác động toàn cầu, cảnh báo cho doanh nghiệp

Chiến dịch đã được ghi nhận tại hơn 50 quốc gia, ảnh hưởng tới hơn 70 lĩnh vực khác nhau. Các tài liệu lừa đảo được cá nhân hóa theo từng ngành, từ thông báo nhân sự đến cảnh báo tuân thủ.

CRIL cho biết kỹ thuật mà Scanception sử dụng có nhiều điểm tương đồng với các nền tảng phishing nổi tiếng như ONNX Store, cho thấy một xu hướng đang nổi: mã QR và chuỗi chuyển hướng nhiều tầng đang trở thành tiêu chuẩn trong các chiến dịch phishing hiện đại.

Khuyến nghị bảo mật

CRIL khuyến cáo các doanh nghiệp:

Tăng cường giám sát hoạt động quét mã QR trên thiết bị di động, đặc biệt là thiết bị cá nhân.

Áp dụng quản lý thiết bị di động (MDM) để giám sát thiết bị không thuộc quyền kiểm soát trực tiếp.

Nâng cao nhận thức người dùng, đặc biệt về rủi ro từ mã QR trong email hoặc tài liệu PDF.

Giám sát các chuyển hướng bất thường từ các tên miền đáng tin.

Ngọc Trang (Theo Cyble Research & Intelligence Labs (CRIL)

Bình luận