|

| Ảnh minh họa. Cyber Press |

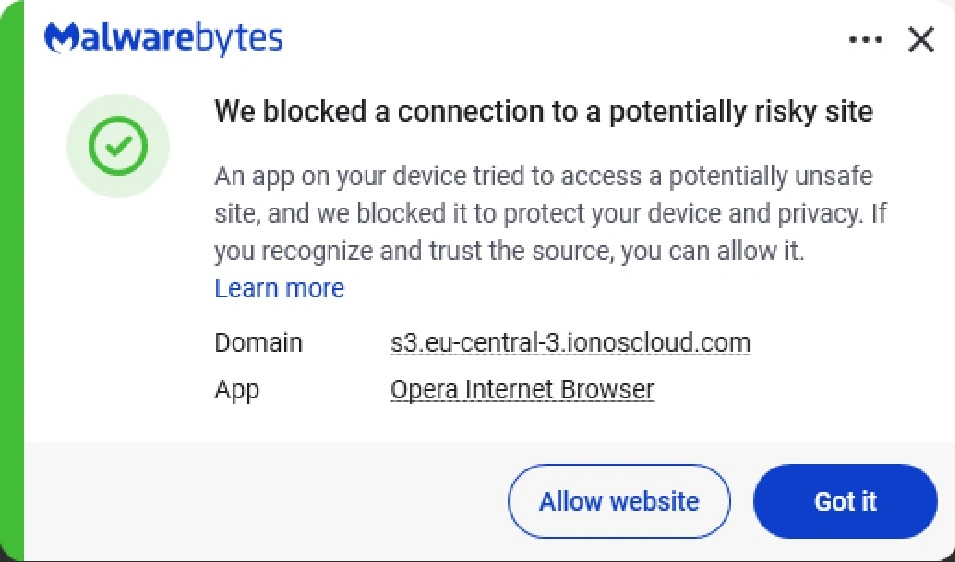

Theo các nhà nghiên cứu an ninh mạng, tệp độc hại có tên “NEW Purchase Order #52177236.pdf” đã bị phát hiện sau khi phần mềm bảo mật Malwarebytes chặn truy cập vào một liên kết đáng ngờ nhúng bên trong tài liệu dạng PDF.

PDF giả mạo, nhằm vào thói quen xử dụng tài liệu

Thoạt nhìn, tệp PDF này trông giống một đơn đặt hàng hợp lệ, với nút bấm “View Document” (Xem tài liệu) nhằm tạo cảm giác tin cậy. Tuy nhiên, khi di chuột lên nút bấm, liên kết hiển thị là một URL rất dài và gây hiểu lầm, được lưu trữ trên tên miền phụ của ionoscloud.com - hạ tầng đám mây hợp pháp của châu Âu.

Giới chuyên gia cảnh báo, tin tặc ngày càng lạm dụng hạ tầng của các nhà cung cấp uy tín như IONOS Cloud, AWS hay Microsoft Azure, bởi các tên miền “sạch” này thường khó bị công cụ bảo mật tự động chặn.

Khi người dùng nhấp vào liên kết, họ sẽ bị chuyển hướng tới một trình xem PDF giả mạo đặt trên một website đã bị chiếm quyền kiểm soát. Đáng chú ý, trang này tự động điền sẵn địa chỉ “email mẫu” vào biểu mẫu đăng nhập và yêu cầu đăng nhập bằng “email doanh nghiệp”, xác thực thông qua email.

|

| Malwarebytes đã chặn tên miền phụ ionoscloud.com. Ảnh Cyber Press |

Thủ đoạn này nhằm thu thập thông tin đăng nhập của doanh nghiệp, cho phép truy cập vào các hệ thống thư tín quan trọng như Microsoft Outlook, Google Workspace, VPN nội bộ hoặc nền tảng chia sẻ tệp của doanh nghiệp.

Trang lừa đảo hiển thị bằng tiếng Tây Ban Nha, mở đầu với lời chào “Estimado”, cho thấy chiến dịch có thể đang nhắm tới các tổ chức, doanh nghiệp sử dụng tiếng Tây Ban Nha, song phương thức tấn công hoàn toàn có thể được nhân rộng sang các khu vực khác.

Mã độc JavaScript bị làm rối, gửi dữ liệu đánh cắp về Telegram

Trong quá trình phân tích hạ tầng lừa đảo, các nhà nghiên cứu phát hiện một tệp JavaScript bị làm rối (obfuscated) với hơn 113.000 dòng mã.

Sau khi giải mã, đoạn script này cho thấy nhiều lớp thu thập dữ liệu, không chỉ bao gồm tên đăng nhập và mật khẩu, mà còn cả thông tin trình duyệt, hệ điều hành, ngôn ngữ, độ phân giải màn hình, vị trí địa lý dựa trên IP, thậm chí cả cookie trình duyệt.

Toàn bộ dữ liệu bị đánh cắp được gửi trực tiếp về bot Telegram của tin tặc, thông qua một mã chat ID được nhúng sẵn trong mã nguồn. Việc sử dụng Telegram – nền tảng nhắn tin có mã hóa giúp kẻ tấn công nhận dữ liệu theo thời gian thực mà không cần duy trì máy chủ riêng.

Ngoài ra, các chuyên gia còn phát hiện nhiều tệp PDF tương tự trên VirusTotal, tất cả đều trỏ về cùng một tên miền IONOS Cloud, cho thấy chiến dịch được triển khai trên diện rộng và có dấu hiệu tự động hóa bằng các mẫu lừa đảo sao chép.

Chuyên gia an ninh mạng khuyến nghị

Thận trọng với các tệp PDF đính kèm không được yêu cầu trước, đặc biệt là những tài liệu tự xưng là đơn đặt hàng hoặc hóa đơn.

Luôn xác minh trực tiếp với bên gửi qua kênh khác trước khi mở tệp hoặc nhấp vào liên kết trong tài liệu.

Sử dụng các giải pháp bảo vệ thời gian thực như phần mềm chống mã độc, chống lừa đảo, kết hợp với trình quản lý mật khẩu để tránh nhập thông tin đăng nhập vào các trang giả mạo.

Giới chuyên gia nhấn mạnh, PDF gài mã độc vẫn là một trong những công cụ lừa đảo hiệu quả nhất hiện nay. Chỉ một thao tác bất cẩn theo thói quen cũng có thể khiến thông tin đăng nhập doanh nghiệp bị chuyển thẳng tới tay tội phạm mạng, kéo theo rủi ro rò rỉ dữ liệu và xâm nhập hệ thống CNTT.

An Lâm (Theo Cyber Press)

Bình luận