|

| Ảnh minh họa. Scworld |

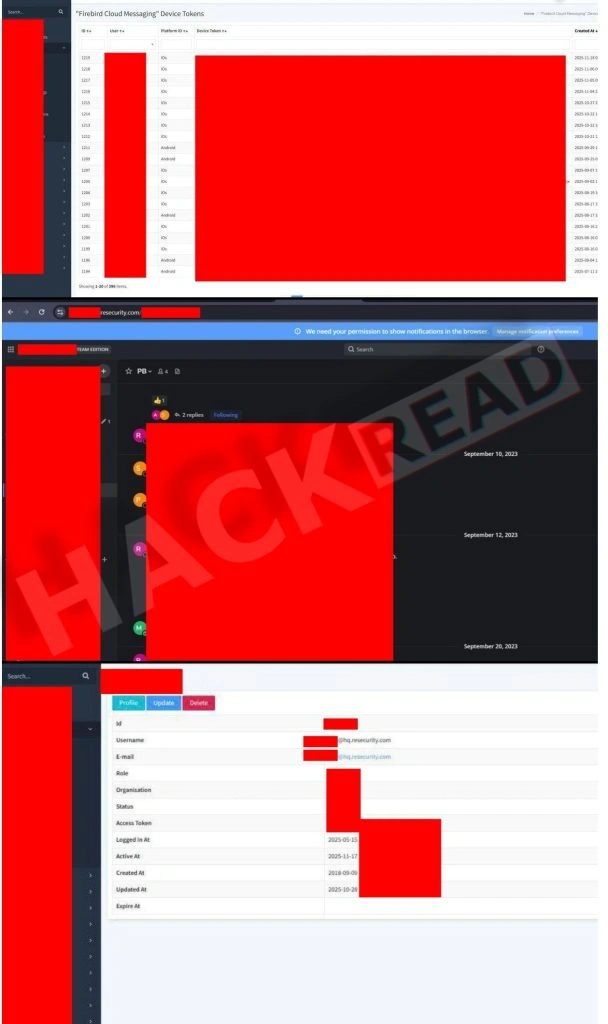

Nhóm tin tặc công bố ảnh chụp màn hình nhiều hệ thống nội bộ

Theo ShinyHunters, nhóm đã “giành quyền truy cập toàn bộ” vào hệ thống nội bộ của Resecurity, thu thập được hàng loạt dữ liệu nhạy cảm như hồ sơ nhân viên, nhật ký trao đổi nội bộ, dữ liệu tình báo mối đe dọa, danh sách khách hàng và các tệp liên quan đến quản lý hoạt động an ninh mạng.

Các ảnh chụp màn hình do ShinyHunters đăng tải mô tả nhiều giao diện quản trị nội bộ của Resecurity, bao gồm bảng điều khiển (dashboard), hệ thống quản lý người dùng, cơ sở dữ liệu token, cũng như các kênh trao đổi nội bộ trên nền tảng Mattermost. Một số hình ảnh còn hiển thị dữ liệu người dùng, khóa API, token truy cập và nội dung trao đổi giữa nhân viên.

|

| Ảnh chụp màn hình vụ xâm nhập của tin tặc. The Hackread |

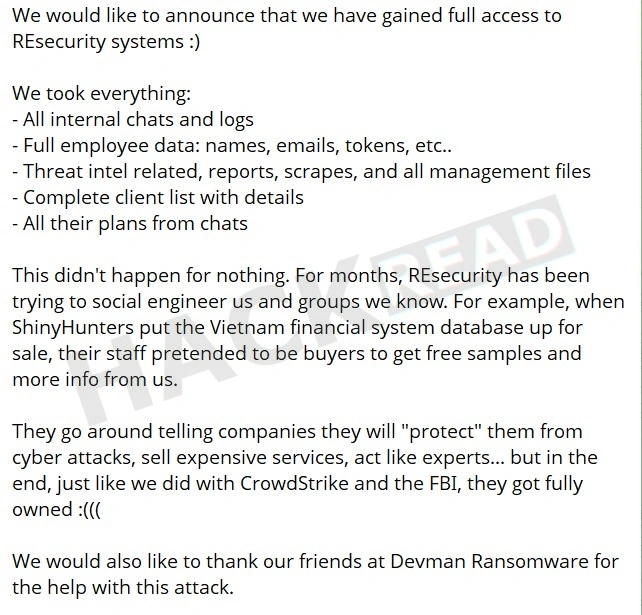

Nhóm tin tặc tuyên bố đã đánh cắp được:

- Toàn bộ nội dung trò chuyện và nhật ký nội bộ

- Các kế hoạch được thảo luận trong hệ thống chat

- Danh sách đầy đủ các khách hàng cùng thông tin liên quan

- Dữ liệu và báo cáo tình báo mối đe dọa

- Thông tin nhân viên, bao gồm tên, địa chỉ email và token xác thực

|

| Thông báo của nhóm tin tặc về vụ tấn công. Ảnh The Hackread |

ShinyHunters cũng cho biết đã phối hợp với nhóm ransomware Devman trong quá trình thực hiện vụ tấn công. Trong tuyên bố của mình, nhóm tiếp tục lặp lại thông điệp nhắm vào các công ty an ninh mạng lớn, mà họ cáo buộc là “đạo đức giả” hoặc “đánh lừa công chúng”, đồng thời liên hệ vụ việc này với các tuyên bố tấn công trước đó nhằm vào CrowdStrike.

Resecurity tuyên bố nhóm tin tặc đã tấn công vào hệ thống “mồi nhử”

Ngay sau khi thông tin được công bố, Resecurity đã lên tiếng phản hồi, khẳng định hệ thống mà nhóm tin tặc truy cập không phải môi trường vận hành thực tế, mà là một honeypot (hệ thống mồi nhử) được triển khai có chủ đích nhằm theo dõi và phân tích hoạt động của các tác nhân độc hại.

Theo Resecurity, toàn bộ dữ liệu trong môi trường này đều là dữ liệu tổng hợp (synthetic), không có giá trị khai thác thực tế và không liên quan đến khách hàng hay hệ thống nội bộ thật. Công ty nhấn mạnh không xảy ra rò rỉ dữ liệu, không lộ mật khẩu thực và không có bất kỳ tác động nào đến khách hàng.

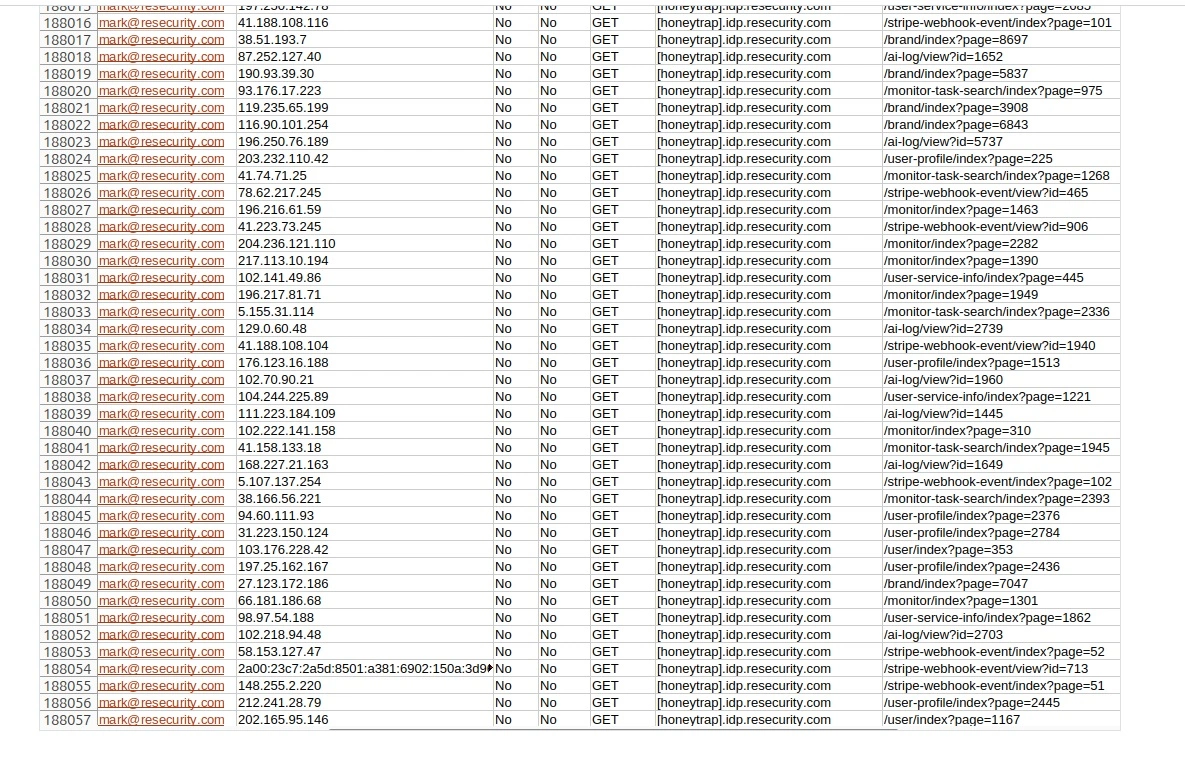

Resecurity cũng công bố nhật ký chi tiết về hoạt động của kẻ tấn công, trong đó có ảnh chụp màn hình thể hiện nhiều truy cập gắn với địa chỉ email giả lập mark@resecurity.com, cùng các địa chỉ IP và yêu cầu endpoint. Theo công ty, các bằng chứng này cho thấy nhóm tin tặc chỉ tương tác với hệ thống mồi nhử, chứ không xâm nhập được vào môi trường sản xuất.

|

| Ảnh chụp màn hình quá trình theo dõi tin tặc trên các địa chỉ IP khác nhau. Ảnh Resecurity |

Trong bức ảnh chụp màn hình được chia sẻ công khai, hoạt động của kẻ tấn công được theo dõi trên nhiều địa chỉ IP khác nhau. Theo Resecurity, điều này củng cố khẳng định của công ty rằng môi trường “mồi nhử” hoạt động đúng như dự định, ghi lại dữ liệu hành vi chi tiết về kẻ xâm nhập.

Hiện Resecurity cho biết vẫn đang phối hợp chặt chẽ với các cơ quan chính phủ và đối tác khu vực tư nhân trong lĩnh vực điều tra tội phạm mạng, truy vết nguồn gốc tấn công và giám định số. Công ty cũng nhấn mạnh rằng việc sử dụng dữ liệu tổng hợp và các chiến thuật đánh lừa là một chiến lược phản gián phổ biến để xác định và nghiên cứu các tác nhân đe dọa.

An Lâm (Theo The HackRead)

Bình luận