|

| Ảnh minh họa. Cyber Security News |

Theo các nhà nghiên cứu an ninh mạng, những lỗ hổng này có thể ảnh hưởng tới hơn 3 tỷ người dùng hằng tháng của WhatsApp, tạo điều kiện cho tin tặc thu thập thông tin trinh sát trước khi triển khai các chiến dịch tấn công mã độc tinh vi.

Lỗ hổng “dấu vân tay” trong mã hóa đầu cuối

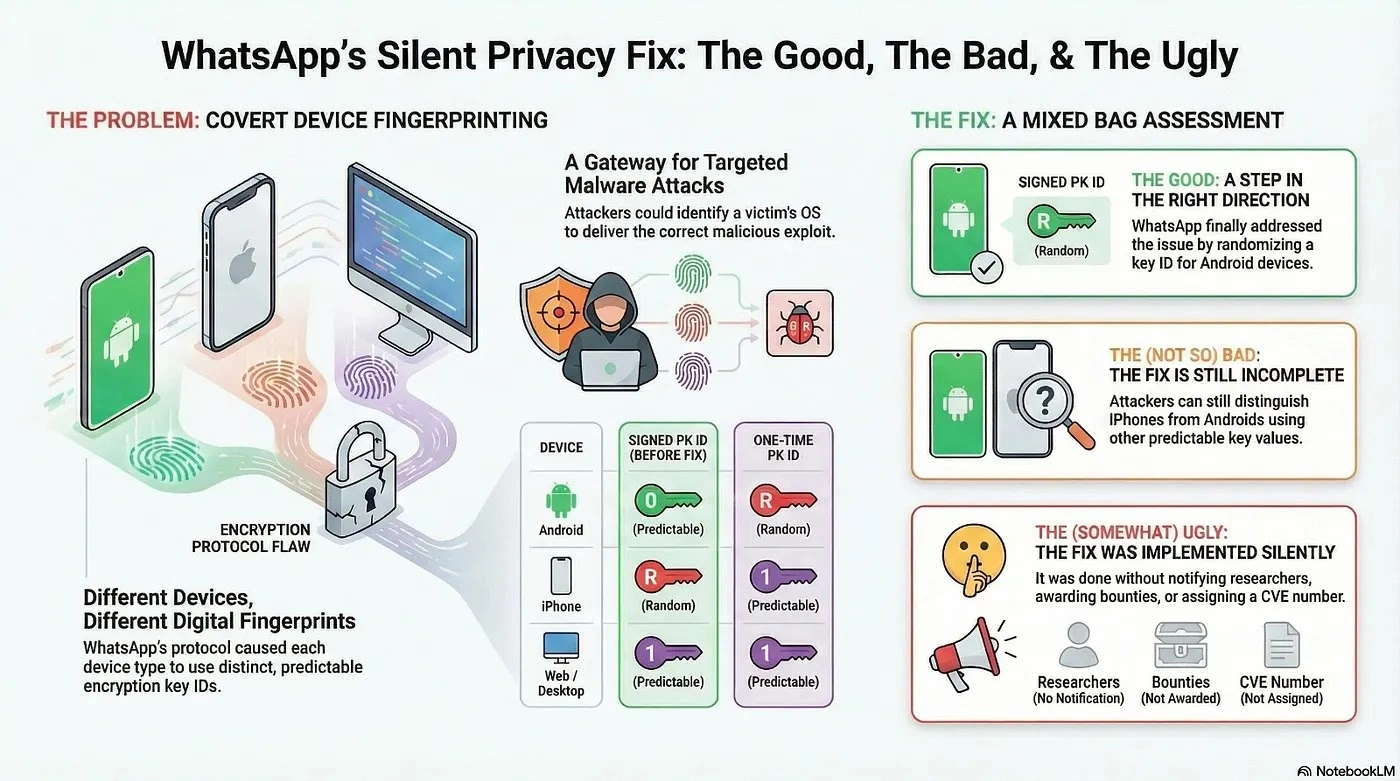

Nghiên cứu mới đây chỉ ra rằng giao thức mã hóa đầu cuối (E2EE) đa thiết bị của WhatsApp vô tình làm rò rỉ siêu dữ liệu thiết bị. Trong mô hình này, mỗi thiết bị nhận tin nhắn duy trì một phiên mã hóa riêng với khóa riêng biệt, khiến từng thiết bị có thể bị phân biệt và nhận dạng.

Bằng cách lợi dụng WhatsApp như một “kênh tấn công”, tội phạm mạng có thể truy vấn máy chủ WhatsApp để lấy thông tin phục vụ mã hóa, từ đó suy ra hệ điều hành của thiết bị, hoàn toàn không cần người dùng tương tác hay nhấp vào liên kết độc hại nào.

|

| Quy trình nhận dạng thiết bị của Whatsapp có thể bị tin tặc lợi dụng. Ảnh TalBeerySec |

Quan trọng là, sự khác biệt trong cách tạo Key ID giữa các nền tảng cho phép tin tặc phân biệt chính xác người dùng đang sử dụng Android hay iPhone. Khả năng nhận diện này đặc biệt quan trọng với các nhóm tấn công có chủ đích (APT) hoặc gián điệp, vốn thường sử dụng lỗ hổng zero-day được thiết kế riêng cho từng hệ điều hành.

Nguy cơ với các chiến dịch tấn công tinh vi

Với tin tặc, việc xác định đúng nền tảng trước khi ra tay là yếu tố then chốt trong xâm nhập. Gửi mã khai thác Android cho iPhone không chỉ thất bại mà còn có thể làm lộ hạ tầng tấn công trị giá hàng triệu USD và cảnh báo nạn nhân.

Các nhà phân tích bảo mật cho biết WhatsApp gần đây đã thay đổi cơ chế tạo Signed PK ID trên Android: thay vì bắt đầu từ 0 và tăng dần theo tháng, tham số này nay được tạo ngẫu nhiên mỗi tháng, khiến việc nhận diện thiết bị trở nên khó khăn hơn.

Tuy nhiên, tham số One-Time PK ID vẫn tồn tại điểm yếu. Trên iPhone, giá trị khởi tạo vẫn khác biệt rõ rệt so với dải ngẫu nhiên 24-bit của Android, cho phép kẻ tấn công tiếp tục phân biệt thiết bị với độ chính xác cao.

Meta vá lỗi “âm thầm”, thiếu minh bạch

Giới chuyên gia đánh giá đây mới chỉ là biện pháp khắc phục một phần và WhatsApp vẫn còn những “khoảng trống” bảo mật đáng lo ngại. Ngoài ra, quá trình vá lỗi được Meta triển khai mà không thông báo cho nhóm phát hiện lỗ hổng, cũng không gán mã định danh CVE (Common Vulnerabilities and Exposures) cho lỗ hổng.

Trong một trường hợp liên quan, WhatsApp có trả tiền thưởng lỗi (bug bounty) nhưng từ chối cấp CVE với lý do mức độ nghiêm trọng chưa đủ cao. Nhiều chuyên gia phản biện rằng CVE không chỉ để “xếp hạng mức độ nguy hiểm”, mà còn là hạ tầng thông tin quan trọng giúp cộng đồng an ninh mạng theo dõi, đánh giá và phòng vệ hiệu quả hơn.

Các chuyên gia khuyến nghị WhatsApp nên ngẫu nhiên hóa toàn bộ các tham số liên quan trên mọi nền tảng, đồng thời tăng cường hợp tác với cộng đồng nghiên cứu bảo mật. Việc công khai lỗ hổng, gán CVE và thông báo minh bạch không chỉ giúp nâng cao an toàn hệ sinh thái, mà còn củng cố niềm tin của người dùng vào các cam kết bảo vệ quyền riêng tư.

Với quy mô người dùng toàn cầu, Meta được cho là cần ưu tiên các bản vá toàn diện và quy trình công bố lỗ hổng rõ ràng hơn, nhằm giảm nguy cơ bị theo dõi có chủ đích và các chiến dịch phát tán mã độc tinh vi trong tương lai.

An Lâm (Theo Cyber Press)

Bình luận