|

| Ảnh minh họa. Laptop Mag |

Ngụy trang ứng dụng ngân hàng, đánh lừa người dùng

Không giống nhiều trojan ngân hàng khác, FvncBot sử dụng mã nguồn hoàn toàn mới, không dựa vào các bộ mã rò rỉ như Ermac hay Hook.

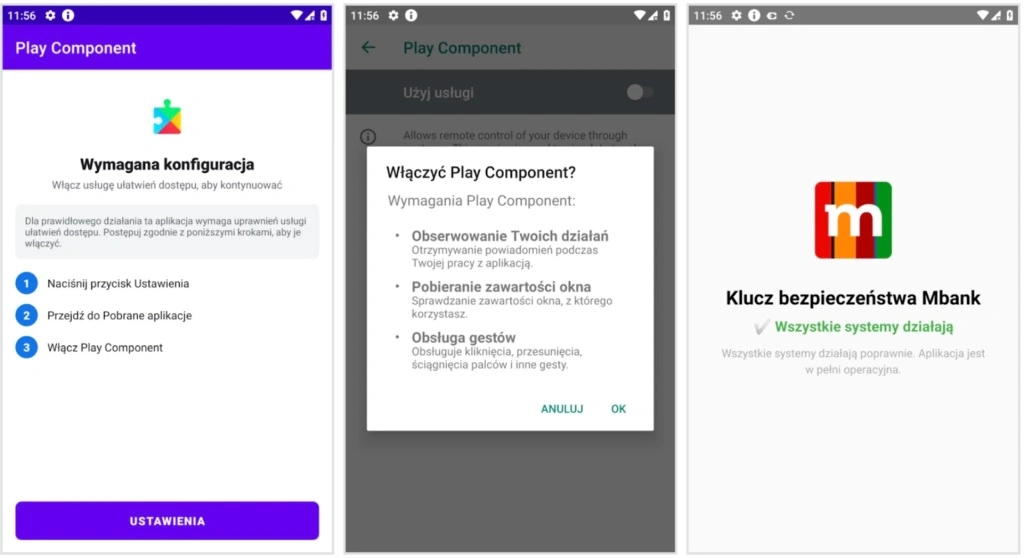

FvncBot ban đầu xuất hiện tại Ba Lan, trá hình dưới dạng ứng dụng “Klucz bezpieczeństwa mBank” (Khóa bảo mật mBank) – tên nghe như tiện ích xác thực chính thức của một ngân hàng phổ biến tại nước này.

Nạn nhân khi mở ứng dụng giả mạo sẽ thấy giao diện “cài đặt thành phần Play” để “đảm bảo ổn định hệ thống”. Khi người dùng bấm nút Install, mã độc FvncBot sẽ được giải mã và cài ngầm vào thiết bị.

|

| Ứng dụng tiện ích mBank giả mạo chứa mã độc. Ảnh Cyber Press |

Khai thác Accessibility Services để chiếm quyền điều khiển thiết bị

Theo Intel 471, FvncBot phụ thuộc mạnh vào việc lạm dụng dịch vụ hỗ trợ tiếp cận Accessibility Services - tính năng hỗ trợ người khuyết tật nhưng thường bị tội phạm mạng khai thác.

Khi chiếm được quyền này, mã độc có thể:

Ghi lại thao tác người dùng: FvncBot âm thầm ghi toàn bộ phím bấm, bao gồm mật khẩu và mã OTP. Dữ liệu được lưu đệm hoặc gửi ngay về máy chủ điều khiển.

Tạo lớp phủ lừa đảo (web inject): Khi nạn nhân mở ứng dụng ngân hàng, FvncBot lập tức chèn cửa sổ giả mạo lên trên để đánh cắp thông tin đăng nhập.

Điểm nguy hiểm nhất của FvncBot là khả năng giám sát và điều khiển thiết bị từ xa ở mức độ nâng cao:

- HVNC (Hidden VNC): Dù ứng dụng ngân hàng chặn chụp màn hình bằng FLAG_SECURE, mã độc vẫn tái dựng giao diện để kẻ tấn công xem được đúng nội dung người dùng thấy.

- Phát trực tiếp màn hình: Thay vì gửi ảnh chụp rời rạc, FvncBot dùng nén video H.264 để truyền hình ảnh thiết bị gần như theo thời gian thực.

- Điều khiển từ xa: Thông qua kết nối WebSocket, kẻ tấn công có thể vuốt, cuộn, nhấn, khóa hoặc làm đen màn hình để che giấu hành vi gian lận diễn ra phía sau.

Hiện chưa rõ FvncBot được phát tán qua kênh nào, nhưng các nhà nghiên cứu nghi ngờ nó lan qua trang web lừa đảo hoặc tin nhắn trên ứng dụng như WhatsApp.

Các chuyên gia Intel 471 khuyến cáo, người dùng Android chỉ cài đặt ứng dụng ngân hàng từ Google Play, không tải file APK từ nguồn lạ và bật cảnh báo bảo mật để giảm nguy cơ bị tấn công.

An Lâm (Theo Cyber Press)

Bình luận