|

| Ảnh minh họa. Olhar Digital |

Nhóm tin tặc thay đổi chiến thuật tấn công

Tomiris thay đổi chiến thuật tấn công thông thường, bắt đầu sử dụng các dịch vụ công cộng phổ biến và hợp pháp như Telegram và Discord để điều khiển phần mềm độc hại.

Bằng cách gửi lệnh qua các ứng dụng thông thường, các hacker có thể che giấu hoạt động của mình giữa luồng dữ liệu internet bình thường, khiến phần mềm bảo mật khó phát hiện.

Theo báo cáo của Kaspersky, nhóm đã nâng cấp đáng kể bộ công cụ từ đầu năm 2025, triển khai các phần mềm mới có khả năng trộm cắp thông tin chính trị nhạy cảm trong khi vẫn tránh được hệ thống giám sát.

“Những cuộc tấn công này cho thấy sự chuyển hướng rõ rệt trong chiến thuật của Tomiris,” báo cáo nhận định. “Cách tiếp cận này nhằm hòa lẫn lưu lượng độc hại với hoạt động dịch vụ hợp pháp để tránh bị phát hiện.”

Phương thức tấn công chủ yếu là email lừa đảo

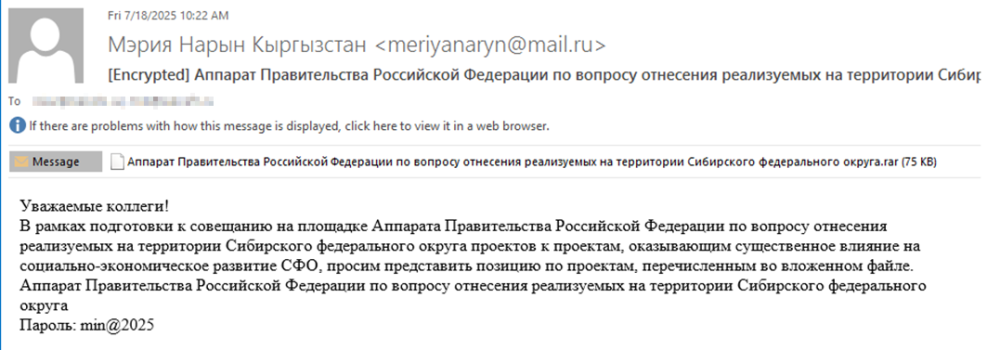

Các cuộc tấn công thường bắt đầu với email lừa đảo (phishing), được thiết kế tinh vi, giả mạo thư từ chính phủ về các vấn đề kinh tế hoặc hợp tác khu vực.

|

| Email giả mạo bằng tiếng Nga mang file mã độc. Ảnh Cyber Press |

|

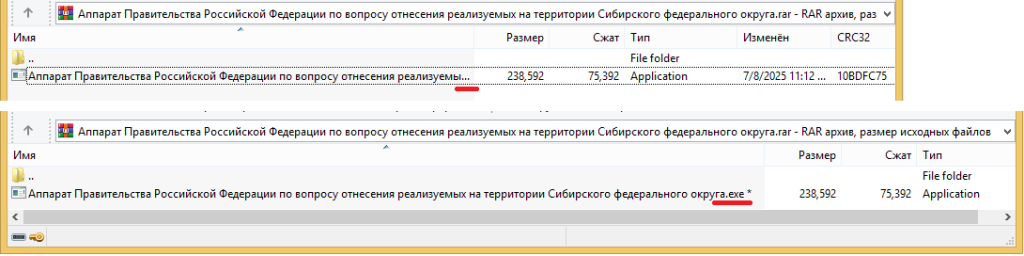

| Các file mã độc lưu trữ trên darknet. Ảnh Cyber Press |

Email chứa tệp nén có mật khẩu (ZIP hoặc RAR). Vì tệp được bảo vệ bằng mật khẩu (thường được cung cấp ngay trong nội dung email, ví dụ: “min@2025”), các phần mềm quét virus khó có thể kiểm tra. Khi nạn nhân mở tệp và nhấp vào tài liệu bên trong, máy tính sẽ bị nhiễm phần mềm độc hại.

Nhóm phát triển nhiều “implant” - phần mềm cài đặt độc hại viết bằng các ngôn ngữ lập trình khác nhau như C++, Rust, Go và Python, khiến việc xây dựng hệ thống phòng thủ đồng nhất trở nên khó khăn.

Công cụ mới thu thập dữ liệu và kiểm soát hệ thống được phát hiện

Khi đã xâm nhập vào hệ thống mạng, Tomiris sử dụng nhiều công cụ riêng biệt:

- Tomiris Rust Downloader: quét máy nạn nhân tìm file PDF, Word và gửi danh sách lên server Discord do hacker kiểm soát.

- Backdoor Python và Telegram: tạo “cửa hậu” kỹ thuật số, cho phép hacker điều khiển máy nạn nhân từ xa thông qua bot Telegram.

- FileGrabbers: chương trình chuyên dụng để trộm tài liệu và tải lên server của nhóm tấn công.

Trong nhiều trường hợp, sau khi xâm nhập thành công, hacker tải thêm các framework tấn công mã nguồn mở mạnh hơn, như “Havoc” và “AdaptixC2”, để kiểm soát toàn bộ hệ thống.

Chiến dịch này được nhắm mục tiêu rất cụ thể: hơn 50% email lừa đảo viết bằng tiếng Nga, cho thấy nhóm tập trung vào khu vực CIS. Tuy nhiên, cấp độ tinh vi của công cụ cho thấy mối đe dọa có thể lan rộng tới hạ tầng ngoại giao, các cơ quan nhà nước và các tổ chức trên toàn cầu.

An Lâm (Theo Cyber Press)

Bình luận