|

| Ảnh minh họa. Kaspesky |

Khác với những biến thể mã độc tống tiền truyền thống, Gentlemen triển khai mô hình “tống tiền kép” (double extortion): đánh cắp dữ liệu nhạy cảm trước, sau đó mới mã hóa hệ thống, gây sức ép buộc nạn nhân phải trả tiền chuộc.

Tấn công ransomware lan rộng trên nhiều khu vực, nhiều lĩnh vực

Theo các công ty an ninh mạng, chiến dịch của Gentlemen đã được ghi nhận tại ít nhất 17 quốc gia, nhắm vào các doanh nghiệp trong lĩnh vực sản xuất, xây dựng, y tế và bảo hiểm.

Phạm vi tấn công trải rộng từ châu Á – Thái Bình Dương, Bắc và Nam Mỹ đến Trung Đông, cho thấy đây là một chiến dịch có tổ chức, được chuẩn bị bài bản và sở hữu nguồn lực đáng kể.

Các chuyên gia nhận định: Gentlemen chủ yếu nhắm tới doanh nghiệp quy mô vừa và lớn, sử dụng nhiều kỹ thuật tinh vi để né tránh hệ thống phòng thủ, đồng thời di chuyển ngang trong mạng nội bộ nhằm mở rộng phạm vi lây nhiễm.

Hiện chưa có bằng chứng rõ ràng cho thấy Gentlemen hoạt động theo mô hình Ransomware-as-a-Service (RaaS) hoặc là phiên bản “đổi tên” của một nhóm tội phạm mạng đã tồn tại trước đó. Tuy nhiên, tốc độ lan rộng nhanh cùng mức độ kỹ thuật cao cho thấy nhóm này nhiều khả năng gồm những đối tượng có kinh nghiệm tấn công môi trường doanh nghiệp.

Phân tích kỹ thuật: mã hóa mạnh, kiểm soát chặt quá trình lây nhiễm

Gentlemen ransomware được phát triển bằng ngôn ngữ Go (Golang) và tích hợp nhiều cơ chế né tránh ngay trong quá trình thực thi.

Trước khi tiến hành mã hóa dữ liệu, mã độc sẽ vô hiệu hóa Windows Defender; dừng các dịch vụ sao lưu, bao gồm Veeam; ngắt hoạt động các dịch vụ cơ sở dữ liệu như MSSQL và MongoDB; xóa log hệ thống, gây khó khăn cho công tác điều tra, giám định số sau sự cố.

Một điểm đáng chú ý là Gentlemen chỉ hoạt động khi được khởi chạy với tham số mật khẩu bắt buộc (–password). Nếu không có mật khẩu chính xác, mã độc sẽ tự động dừng ngay lập tức, qua đó hạn chế nguy cơ kích hoạt ngoài ý muốn hoặc bị các nhà nghiên cứu phân tích.

Ngoài ra, nhóm tấn công có thể điều khiển chi tiết hành vi của mã độc thông qua các tham số dòng lệnh (command-line arguments) được cấu hình sẵn. Các tham số như –system hoặc –shares cho phép tin tặc xác định chính xác phạm vi mã hóa, từ máy chủ trung tâm, máy trạm cho tới các thư mục chia sẻ trong mạng nội bộ (network shares).

Trong khi đó, các tùy chọn –fast và –ultrafast giúp điều chỉnh tốc độ và mức độ mã hóa, bằng cách chỉ mã hóa một số phần dữ liệu trong mỗi tệp (partial encryption), vừa rút ngắn thời gian tấn công, vừa đủ gây gián đoạn nghiêm trọng hoạt động của doanh nghiệp.

Gentlemen sử dụng cơ chế mã hóa lai (hybrid encryption) – một phương thức phổ biến trong các ransomware nguy hiểm hiện nay. Cụ thể, mã độc kết hợp X25519 (thuật toán trao đổi khóa dựa trên ECDH) để tạo khóa phiên an toàn, cùng với XChaCha20 để mã hóa nội dung tệp tin.

Mỗi tệp bị khóa bằng một khóa và chuỗi số dùng một lần “nonce” riêng biệt, được tạo động trong quá trình tấn công, khiến việc giải mã gần như không thể thực hiện nếu không có khóa bí mật (private key) do tin tặc nắm giữ.

Các tệp dưới 1 MB sẽ bị mã hóa toàn bộ, trong khi tệp lớn hơn chỉ bị mã hóa một số đoạn nhất định, nhằm tối ưu tốc độ nhưng vẫn đảm bảo tác động nghiêm trọng đến hoạt động của doanh nghiệp.

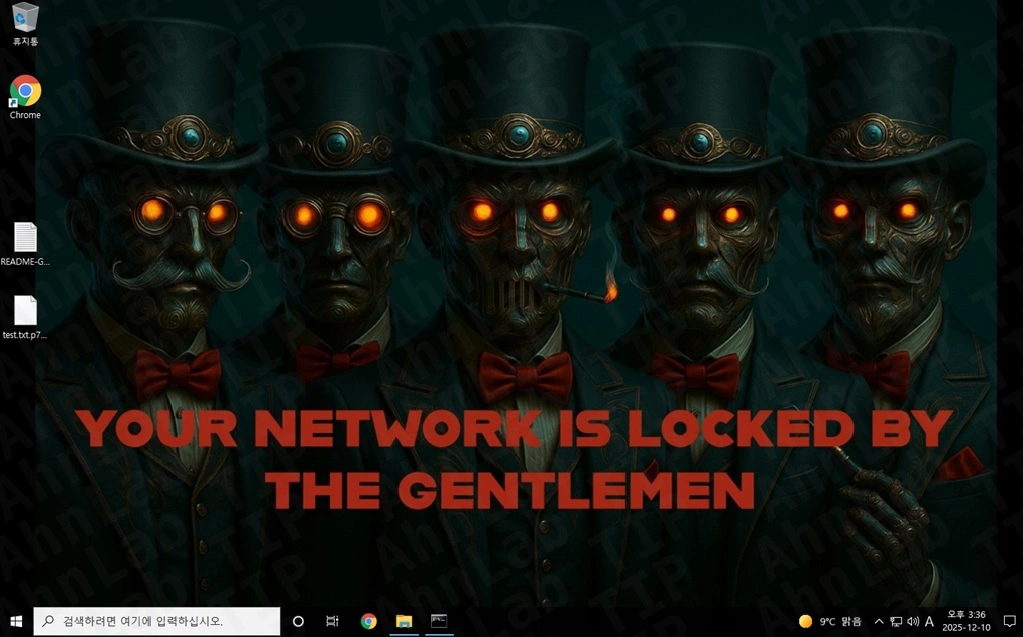

|

| Màn hình máy tính sau khi bị tấn công bằng mã độc Gentlemen. Ảnh Cyber Press |

Sau khi hoàn tất, mã độc sẽ tạo file đòi tiền chuộc README-GENTLEMEN.txt trong các thư mục bị ảnh hưởng và thay đổi hình nền máy tính của nạn nhân. Nội dung thông báo khẳng định dữ liệu đã bị đánh cắp và đe dọa công khai thông tin nếu không thanh toán, đồng thời đề nghị giải mã hai tệp mẫu để chứng minh khả năng khôi phục dữ liệu.

Chuyên gia an ninh mạng khuyến nghị

Hãng an ninh mạng AhnLab đã định danh mối đe dọa này là Ransomware/Win.GentlemenCrypt, với các mẫu phát hiện mới xuất hiện trong phiên bản V3 Engine cập nhật tháng 12/2025.

Trong bối cảnh Gentlemen tiếp tục mở rộng hoạt động và chưa có giải pháp kỹ thuật để phát hiện và ngăn chặn, các chuyên gia khuyến nghị doanh nghiệp cần, tăng cường sao lưu dữ liệu an toàn, tách biệt hệ thống; giám sát chặt các hành vi quản trị bất thường; ưu tiên bảo vệ điểm cuối (endpoint) và phân đoạn mạng để giảm thiểu nguy cơ lây lan khi sự cố xảy ra.

An Lâm (Theo Cyber Press)

Bình luận