|

| Ảnh minh họa. Cyber Insider |

Quy mô, độ tinh vi và nguồn lực của hệ thống này vượt xa mô hình tội phạm thông thường, mang nhiều đặc điểm của tội phạm có tổ chức cấp quốc gia...

Hệ sinh thái tội phạm hàng trăm nghìn tên miền, hoạt động liên tục hơn một thập kỷ

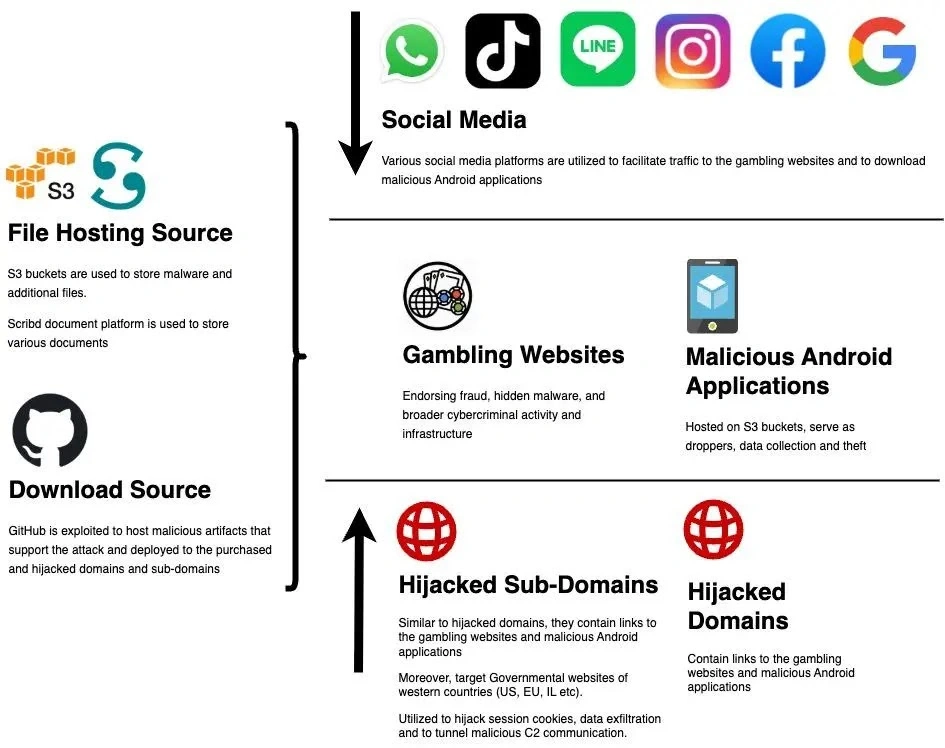

Các nhà nghiên cứu của công ty an ninh mạng Malanta, có trụ sở tại Tel Aviv, Israel phát hiện nhóm tội phạm mạng Indonesia này cho biết, nhóm tin tặc kiểm soát khoảng 328.039 tên miền, trong đó có hơn 90.000 tên miền bị hack, gần 1.500 tên miền phụ bị chiếm quyền và hơn 236.000 tên miền mua sẵn dùng để chuyển hướng người dùng về nền tảng cờ bạc trên toàn thế giới.

Theo các nhà nghiên cứu, hoạt động tội phạm này khởi đầu từ khoảng năm 2011, ban đầu là những trang cờ bạc trực tuyến vận hành thủ công. Tuy nhiên, sau nhiều năm, hệ thống này đã phát triển thành một mạng lưới đa tầng, gồm nhiều lớp hoạt động bổ trợ lẫn nhau như một dây chuyền hoàn chỉnh.

Lớp đầu tiên là vận hành các nền tảng cờ bạc trực tuyến - nguồn doanh thu chính của nhóm. Từ đây, chúng mở rộng sang việc thao túng kết quả tìm kiếm (SEO). Cụ thể, nhóm tấn công chiếm quyền hoặc lợi dụng hàng chục nghìn tên miền để tạo mạng lưới liên kết, giúp website cờ bạc của chúng luôn xuất hiện ở vị trí cao khi người dùng tìm kiếm các từ khóa liên quan. Việc tối ưu SEO không chỉ mang lại lượng truy cập lớn hơn mà còn khiến những trang này trông giống các website hợp pháp.

Tầng tiếp theo là phát tán mã độc. Khi người dùng truy cập các trang đã bị thao túng hoặc tải ứng dụng cá cược giả mạo do nhóm cung cấp, mã độc âm thầm được cài vào thiết bị, tạo ra lượng lớn nạn nhân mới. Hệ thống mã độc này giúp nhóm thu thập dữ liệu, kiểm soát thiết bị và mở rộng quy mô tấn công theo cấp số nhân.

Bên cạnh đó, nhóm còn duy trì hoạt động chiếm quyền website trong thời gian dài. Khi kiểm soát được một tên miền hoặc tên miền phụ của tổ chức, tin tặc sử dụng hạ tầng bị chiếm dụng để che giấu lưu lượng truy cập độc hại, chuyển hướng người dùng hoặc phục vụ cho hạ tầng điều khiển mạng lưới cờ bạc và mã độc.

|

| Cơ sở hạ tầng tội phạm mạng cờ bạc ở Indonesia. Ảnh Malanta |

Thủ đoạn nắm giữ những website hợp pháp trong thời gian dài tạo ra “lớp vỏ bọc” giúp toàn bộ chiến dịch khó bị phát hiện hơn.Quy mô và cấu trúc hoạt động được đánh giá là lớn nhất trong các hệ sinh thái tội phạm mạng sử dụng tiếng Indonesia từng được ghi nhận, cho thấy cơ cấu tổ chức, khả năng tài chính và kỹ thuật mạnh tương đương các nhóm tin tặc có tổ chức và được hậu thuẫn APT.

Hàng nghìn ứng dụng Android độc hại giả mạo nền tảng cá cược

Điểm đáng lo ngại nhất trong chiến dịch là sự xuất hiện của hàng nghìn ứng dụng Android độc hại được phát tán công khai thông qua các kho lưu trữ Amazon S3. Trên giao diện, mã độc được thiết kế giống hệt ứng dụng cá cược hợp pháp, nhưng thực chất lại là "dropper" - loại mã độc chuyên tải xuống và cài đặt thêm các tệp cài đặt (APK) khác vào thiết bị mà người dùng hoàn toàn không hay biết. Dropper thường chỉ đóng vai trò "đưa đường", tạo tiền đề để các mã độc mạnh hơn xâm nhập sâu vào hệ thống.

Phân tích kỹ thuật cho thấy các ứng dụng này có khả năng nhận lệnh điều khiển từ xa thông qua Firebase Cloud Messaging, một dịch vụ nhắn tin của Google. Nhờ cơ chế này, kẻ tấn công có thể gửi chỉ thị trực tiếp xuống thiết bị mà không phải thiết lập máy chủ điều khiển - hay còn gọi là server C2 - theo cách truyền thống. Cách làm này giúp chúng ẩn mình tốt hơn và khó bị các hệ thống an ninh phát hiện.

Ngoài ra, nhiều ứng dụng chứa sẵn các thông tin xác thực và khóa API được "hardcode" trực tiếp vào mã nguồn. Việc nhúng cứng những dữ liệu này cho phép tin tặc theo dõi thiết bị, thu thập dữ liệu hoặc kích hoạt các hành vi độc hại mà không cần thêm bất kỳ bước xác thực nào. Khi được cài đặt, ứng dụng thường yêu cầu quyền truy cập bộ nhớ ngoài của thiết bị. Đây là vùng lưu trữ nơi người dùng chứa ảnh, tài liệu và dữ liệu từ các ứng dụng khác; vì thế quyền đọc/ghi tại đây mở đường cho việc đánh cắp dữ liệu cá nhân hoặc triển khai thêm mã độc khác.

Đáng chú ý, nhiều mẫu mã độc đều kết nối về cùng một tên miền jp-api.namesvr.dev. Tên miền này hoạt động như một máy chủ điều phối trung tâm, đóng vai trò "đầu não" quản lý hoạt động của toàn bộ hệ sinh thái ứng dụng độc hại.

Ẩn náu trong hạ tầng chính phủ và doanh nghiệp, hơn 51.000 tài khoản bị chiếm đoạt

Phạm vi hoạt động của nhóm tấn công không chỉ dừng lại ở thiết bị Android. Chúng còn xâm nhập và chiếm quyền điều khiển nhiều tên miền phụ thuộc về các cơ quan chính phủ và doanh nghiệp lớn trên toàn thế giới. Trên những tên miền này, tin tặc triển khai hệ thống reverse proxy dựa trên NGINX. Về bản chất, reverse proxy là lớp trung gian tiếp nhận và xử lý kết nối thay cho máy chủ thật.

Khi đặt reverse proxy lên tên miền chính phủ, toàn bộ lưu lượng độc hại được “đổi vỏ” để trông giống như giao tiếp nội bộ hợp pháp của cơ quan nhà nước. Đồng thời, kết nối TLS, vốn là lớp mã hóa bảo vệ dữ liệu cũng được kết thúc ngay tại máy chủ bị chiếm quyền, khiến việc nhận diện hành vi bất thường trở nên vô cùng khó khăn.

Trong quá trình điều tra, các chuyên gia an ninh mạng phát hiện hơn 51.000 thông tin đăng nhập đã bị đánh cắp và rao bán trên chợ đen. Số dữ liệu này xuất phát từ nhiều nguồn khác nhau, gồm tài khoản người dùng trên nền tảng cờ bạc, thông tin lấy từ các thiết bị Android bị nhiễm dropper và dữ liệu thu lượm từ các tên miền phụ đã bị chiếm quyền.

An Lâm (Theo Cyber Security News)

Bình luận