|

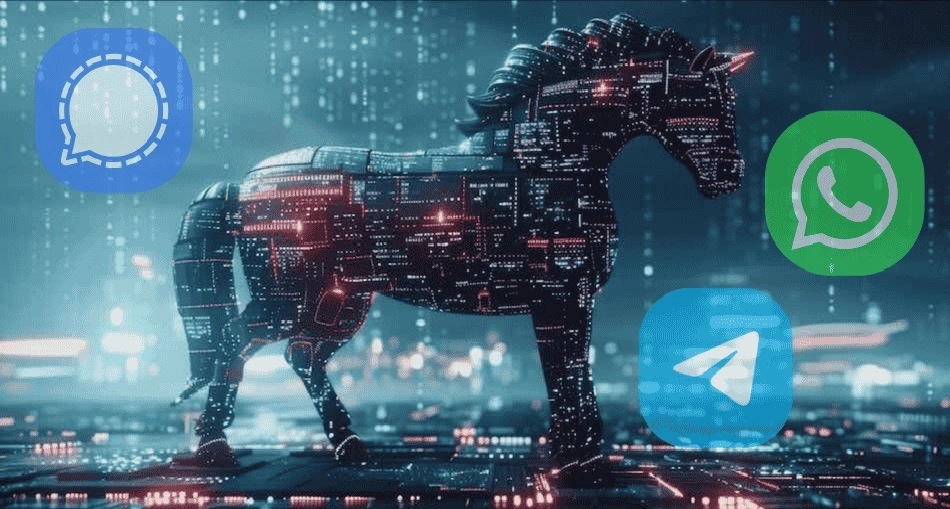

| Ảnh minh họa. Cyber Insider |

Theo phát hiện của công ty an ninh mạng MTI Security, mã độc này hoạt động theo mô hình tư nhân, không phổ biến rộng rãi, nhưng đã tích hợp nhiều kỹ thuật tinh vi như chiếm quyền thiết bị, lấy cắp thông tin đăng nhập ngân hàng, và đặc biệt là bỏ qua mã hóa đầu cuối của các ứng dụng nhắn tin bằng cách thu thập nội dung đã giải mã ngay trên màn hình mà người dùng không thể nhận biết.

Các nhà nghiên cứu nhận định Sturnus hiện ở giai đoạn thử nghiệm giới hạn, nhưng thể hiện đầy đủ đặc điểm của một chiến dịch tội phạm mạng quy mô lớn, chuyên nghiệp.

Mã độc tự động giả mạo ứng dụng ngân hàng

Sturnus sử dụng các lớp phủ (overlay) lừa đảo mô phỏng giao diện ứng dụng ngân hàng hợp pháp để đánh cắp thông tin đăng nhập. Các mẫu giao diện HTML này được lưu trữ trực tiếp trên thiết bị và tự động hiển thị khi nạn nhân mở ứng dụng tài chính mục tiêu.

Dữ liệu bị đánh cắp sẽ được truyền qua các cầu nối JavaScript lên máy chủ điều khiển (C2), sau đó lớp phủ tự vô hiệu để giảm nguy cơ bị phát hiện.

Song song đó, mã độc khai thác dịch vụ Trợ năng (Accessibility Services) để ghi lại thao tác bàn phím, theo dõi toàn bộ giao diện người dùng theo thời gian thực ngay cả khi ứng dụng có cơ chế chống quay màn hình như FLAG_SECURE.

Chiếm quyền điều khiển từ xa và giám sát các ứng dụng WhatsApp/Signal

Các nhà nghiên cứu xác nhận Sturnus cung cấp cho đối tượng vận hành khả năng truy cập thiết bị từ xa toàn diện, thông qua hai lớp điều khiển song song:

Kênh chính: truyền trực tiếp màn hình theo thời gian thực bằng các API ghi hình hệ thống, sau đó gửi qua giao thức VNC để tương tác với tin tặc điều khiển.

Cơ chế dự phòng: chụp màn hình dựa trên Accessibility khi thiết bị chặn quay màn hình.

Ngoài ra, một kênh điều khiển nhẹ hơn gửi cấu trúc giao diện (UI-tree) để kẻ tấn công thao tác chính xác như chạm, gõ hay cuộn mà không để lại dấu vết hiển thị trên màn hình.

Sturnus còn có thể làm đen màn hình nhằm che giấu các giao dịch gian lận đang diễn ra.

Thu thập nội dung tin nhắn hiển thị trên màn hình

Không giống các phần mềm gián điệp truyền thống can thiệp vào luồng dữ liệu, Sturnus giám sát ứng dụng đang hoạt động và trích xuất nội dung đã hiển thị trên màn hình.

Điều này cho phép mã độc thu thập: tin nhắn trên các ứng dụng WhatsApp, Telegram, Signal, danh bạ điện thoại, toàn bộ nội dung hội thoại mà không bị ảnh hưởng bởi mã hóa đầu cuối.

Duy trì lâu dài và hoạt động âm thầm, khó nhận biết

Để tồn tại lâu dài, Sturnus lạm dụng quyền Device Administrator, chặn mọi nỗ lực gỡ bỏ bằng cách chuyển hướng người dùng khỏi mục cài đặt bảo mật.

Mã độc cũng liên tục giám sát môi trường thiết bị người dùng như thay đổi SIM, cài đặt ứng dụng mới, kết nối USB, dấu hiệu phân tích, điều tra số.

Hệ thống liên lạc của Sturnus sử dụng mô hình mã hóa phức hợp RSA + AES (AES mã hóa nội dung và RSA mã hóa khóa cho phép truyền dữ liệu nhanh, luân phiên giữa gói dữ liệu mã hóa và không mã hóa trên WebSocket và HTTP tùy theo tình huống.

Mối đe dọa mới nổi tại châu Âu

Hiện Sturnus mới được ghi nhận hoạt động ở Nam và Trung Âu, nhưng mức độ hoàn thiện trong kiến trúc, khả năng giám sát thời gian thực và cơ chế chiếm quyền khiến phần mềm độc hại trở thành một trong những trojan ngân hàng Android nguy hiểm nhất hiện nay.

An Lâm (Theo Cyber Press)

Bình luận