|

| Một phân tích về vụ xâm phạm IKAD Engineering đã tìm thấy tên tệp liên quan đến tàu ngầm hoặc chương trình tàu ngầm. Ảnh Four Corners |

Các nhóm Ransomwware xâm nhập vào nhà thầu công nghiệp quốc phòng Úc

Tuần qua xuất hiện thông tin một nhóm tin tặc đã chia sẻ tài liệu liên quan đến chương trình quân sự Land 400 trị giá 7 tỷ AUD của Úc, sau khi được cho là tấn công nhiều công ty quốc phòng Israel.

Nhóm Cyber Toufan đã đăng tải hình ảnh và chi tiết về dòng xe chiến đấu bộ binh thế hệ mới Redback của Lực lượng Quốc phòng Australia (ADF) lên Telegram.

Tập đoàn vũ khí Israel Elbit Systems - đơn vị cung cấp tháp pháo công nghệ cao cho Redback - cũng tham gia dự án này.

|

| Tháp pháo của xe chiến đấu bộ binh Redback chứa các hệ thống thông tin liên lạc nhạy cảm. Ảnh Andrew Green/ ABC |

Một nhóm khác cũng tuyên bố chịu trách nhiệm vụ tấn công mạng nhằm vào IKAD Engineering, một nhà thầu quan trọng trong ngành công nghiệp quốc phòng Australia.

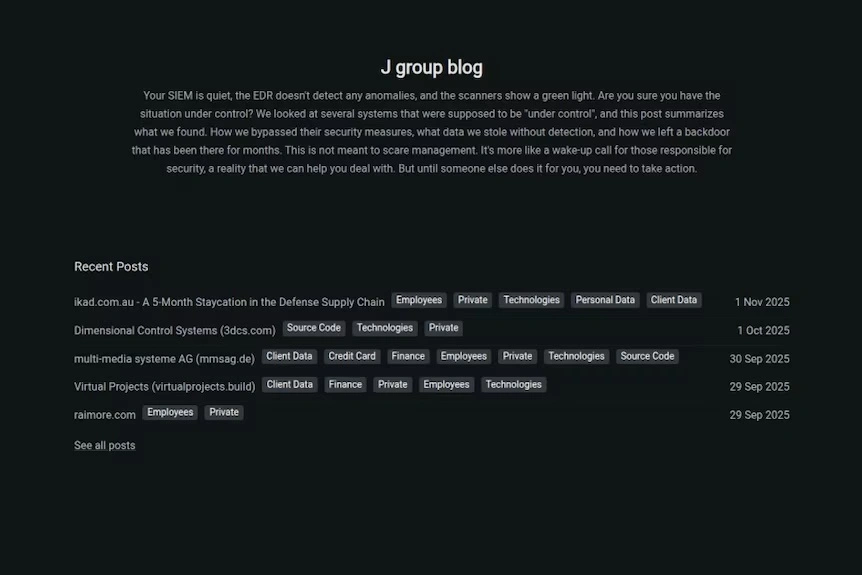

Nhóm mã độc tống tiền J Group cho biết họ đã xâm nhập hệ thống của IKAD trong suốt năm tháng, gọi đây là một “kỳ nghỉ dài trong chuỗi cung ứng quốc phòng”.

Tin tặc tuyên bố đã thu được các thông tin liên quan đến các hợp đồng hải quân của Australia, bao gồm chương trình khinh hạm Hunter Class và tàu ngầm Collins Class.

CEO IKAD Engineering, ông Gerard Dyson, xác nhận sự cố và nói rằng “một bên thứ ba” đã truy cập trái phép vào một phần hệ thống CNTT nội bộ của công ty.

Theo ông, đến nay mới chỉ có “một số thông tin dự án không nhạy cảm” và hồ sơ nhân viên bị ảnh hưởng. IKAD cũng khẳng định công ty không có kết nối trực tiếp với các hệ thống CNTT của ADF.

Tuy nhiên, các chuyên gia an ninh mạng cảnh báo rằng ngay cả dữ liệu “không nhạy cảm” cũng có thể mang giá trị chiến lược, và đây là “hồi chuông báo động”.

Tin tặc ẩn náu dài thời gian trong hệ thống

Hacker mũ trắng Jamieson O’Reilly, nhà sáng lập công ty an ninh thông tin Dvuln, cho biết đợt xâm nhập của J Group vào hệ thống IKAD Engineering “gây lo ngại lớn trong cộng đồng quốc phòng và an ninh mạng”.

Ông nói với ABC: “Đối với hệ sinh thái quốc phòng Úc, vụ IKAD là ví dụ điển hình cho nguy cơ từ chuỗi cung ứng. Đối thủ luôn tìm điểm yếu nhất trong chuỗi thay vì tấn công tổ chức lớn nhất".

|

| Tin tặc tuyên bố đã truy cập được vào các tập tin liên quan đến dự án chương trình Tàu khu trục lớp Hunter của BAE Systems. Ảnh BAE Systems. |

Trong bài đăng trên blog darknet, J Group mô tả IKAD Engineering là “một công ty Úc chuyên làm những món đồ lớn và đắt tiền cho ngành quốc phòng”. Tin tặc cho biết chúng đã duy trì hiện diện hơn năm tháng sau khi khai thác lỗ hổng trong một ứng dụng VPN cũ.

Nhóm ransomware mô tả đây là “kỳ nghỉ dài”, tạo điều kiện cho chúng rút 800 GB dữ liệu, thực hiện “một bài học mẫu mực về rủi ro chuỗi cung ứng”.

“Chúng tôi không vội vàng, không phá phách. Chúng tôi cài công cụ, di chuyển ngang trong hệ thống, lấy hash, và… sống ở đó suốt năm tháng. Chúng tôi cảm thấy quen thuộc mạng của họ hơn chính họ", nhóm tuyên bố.

Giảng viên cấp cao Rahat Masood (Đại học New South Wales) cho biết kỹ thuật này gọi là đánh cắp dữ liệu (data exfiltration). “Mục tiêu của họ là chuyển dữ liệu từ mạng nội bộ sang nơi khác rồi mã hóa nó. Họ cũng xóa log, khiến gần như không thể xác định họ đã hiện diện bao lâu và làm gì trong suốt 5 tháng", bà nói.

|

| Nhóm J Group khoe thông tin đã đánh cắp từ IKAD Engineering. Ảnh ABC |

J Group khoe rằng sau “150 ngày truy cập không gián đoạn”, chúng có thể “xây hẳn một bảo tàng bí mật doanh nghiệp. Chúng tôi có toàn bộ hồ sơ dự thầu chưa chỉnh sửa của một số dự án quốc phòng lớn nhất trong khu vực".

Lộ thông tin chương trình quốc phòng Australia

Cyber Toufan được cho là dùng chiến thuật tương tự với nhóm J Group.

Nhóm tuyên bố đã tấn công 17 nhà thầu quốc phòng Israel sau thời gian dài ẩn mình trong hệ thống của công ty chuỗi cung ứng MAYA Technologies.

“Một năm rưỡi sau khi có quyền truy cập đầy đủ, chúng tôi đã khám phá mọi phần của hệ thống,” nhóm tin tặc viết trên darknet ngày 30/10: “Từ hệ thống này, chúng tôi xâm nhập vào Elbit và Rafael".

Nhóm khoe đã lấy được “hàng chục terabyte” dữ liệu và tài liệu kỹ thuật, bao gồm thông tin về hệ thống phòng không Iron Dome và Laser Dome của Israel. Trong số các dữ liệu rò rỉ trên Telegram, có hình ảnh và mô hình 3D được cho là của linh kiện xe chiến đấu Redback mà Úc đặt mua.

Thiếu tướng Marcus Thompson (nguyên lãnh đạo Bộ phận Tác chiến Thông tin của Bộ Quốc phòng Úc) nhận định vụ việc rất đáng lo ngại. “Có những thành phần của Redback mà Lục quân Úc không muốn công khai, càng không muốn để lộ cho đối thủ tiềm năng", ông nói.

ADF đã ký hợp đồng với Hanwha Defence Australia để sản xuất và hỗ trợ 129 xe Redback nhằm thay thế dòng M113AS4 cũ. Hanwha cho biết chưa thể bình luận do đang điều tra vụ việc.

Elbit Systems xác nhận đã nhận thông tin về việc “một nhà thầu cơ khí” bị tấn công. Theo đánh giá ban đầu của hãng, không có tài liệu mật bị lộ và nhà thầu này “không nắm giữ thông tin trọng yếu”. Hãng phủ nhận việc hệ thống nội bộ của Elbit bị xâm nhập và cho biết đang điều tra kỹ lưỡng.

Dữ liệu không mật cũng có giá trị chiến lược

Ông O’Reilly nhấn mạnh đừng đánh giá thấp tầm quan trọng của mọi loại dữ liệu. “Nhiều công ty kỹ thuật nhỏ cung cấp dịch vụ chuyên biệt và nắm giữ bối cảnh vận hành nhạy cảm, dù họ không xử lý dữ liệu kỹ thuật mật,” ông nói.

Qua đánh giá về vụ IKAD, Dvuln nhận định quy mô rò rỉ “đáng kể”. Không tải dữ liệu từ darknet, nhưng Dvuln phân tích cấu trúc thư mục, tên file và metadata để ước tính mức độ lộ lọt.

Danh sách bao gồm hơn 28.000 email, hàng trăm tài liệu định danh được scan, và số lượng lớn hồ sơ nhân sự - quy trình nội bộ. Có khoảng 70 file liên quan đến tàu ngầm hoặc chương trình tàu ngầm, chủ yếu thuộc hồ sơ EOI, thầu hoặc trao đổi dự án.

Tập đoàn đóng tàu Australia Submarine Corporation nói IKAD “không phải nhà cung cấp” và không được giao dữ liệu kỹ thuật hoặc nhạy cảm. Dù IKAD phân loại các dữ liệu bị lộ là “không nhạy cảm”, ông O’Reilly cho rằng không nên chủ quan.

“Khi nhà cung cấp bị xâm nhập, đối thủ có thể hiểu ngôn ngữ, mô thức và mối quan hệ trong chuỗi cung ứng,” ông nói: “Những dữ liệu tưởng như vô hại đó có thể giúp tạo ra các chiến thuật tiếp cận đáng tin cậy hơn để tấn công mục tiêu lớn hơn".

IKAD cho biết đã báo cáo vụ việc cho Trung tâm An ninh mạng Australia (ACSC), Cảnh sát Liên bang Australia, và Chương trình An ninh Công nghiệp Quốc phòng.

ASIO cảnh báo mối đe dọa từ các thế lực nước ngoài

Các vụ tấn công diễn ra trong bối cảnh Giám đốc ASIO Mike Burgess liên tục cảnh báo nguy cơ gián điệp mạng nhắm vào ngành quốc phòng. “Nhiều quốc gia đang không ngừng tìm kiếm thông tin về năng lực quân sự của chúng ta,” ông nói trước đó. Tại một diễn đàn ở Melbourne tuần trước, ông Burgess trực tiếp cáo buộc “tin tặc Trung Quốc” tìm cách tiếp cận tài sản hạ tầng trọng yếu của Australia.

Trung Quốc phủ nhận, gọi đây là “những tuyên bố bịa đặt và kích động đối đầu”.

Bà Katherine Mansted, Giám đốc tình báo mạng của CyberCX, cho biết nhiều khả năng Cyber Toufan có liên hệ với Iran.

Nhóm này xuất hiện cuối năm 2023 và chủ yếu nhắm vào các tổ chức Israel. Quy mô và chiến thuật hoạt động cho thấy khả năng có yếu tố nhà nước đứng sau. “Cyber Toufan nằm trong xu hướng mới của các nhóm hacktivist, Nhiều nhóm tuyên bố phi nhà nước nhưng thực tế được chính phủ hậu thuẫn", bà nói

J Group thì không được cho là có liên hệ nhà nước. IKAD đánh giá nhóm này hành động theo kiểu tội phạm mạng tống tiền.

Sau khi nổi lên từ giai đoạn đầu xung đột Ukraine, nhiều nhóm hacktivist chuyển mục tiêu sang các vấn đề Israel - Hamas. Các nhóm này thường không đòi tiền chuộc mà tập trung gây gián đoạn hoặc phát tán dữ liệu để bôi nhọ mục tiêu, thậm chí tác động tới xung đột.

Bà Mansted cho biết xu hướng hacktivist đang lan rộng toàn cầu và nhiều nhóm đã nhắm tới Australia. “Họ tác động tới Australia thông qua chuỗi cung ứng, như trường hợp Cyber Toufan - cách hai lớp so với mục tiêu quốc phòng,” bà nói.

Cần siết chặt an ninh chuỗi cung ứng quốc phòng

Thiếu tướng Marcus Thompson cho rằng cần phải làm nhiều hơn nữa để đảm bảo chuỗi cung ứng quốc phòng được bảo vệ, vì “bạn chỉ mạnh bằng mắt xích yếu nhất. Điều này đáng lo ngại… Bộ Quốc phòng cần yêu cầu các nhà thầu tuân thủ nghiêm ngặt,” ông nói. “Mọi đơn vị trong chuỗi cung ứng ADF cần suy nghĩ nghiêm túc về an ninh mạng - không chỉ bảo vệ chính mình, mà còn bảo vệ khách hàng cuối cùng: những người lính, thủy thủ và phi công sẽ phải đối mặt nguy hiểm".

An Lâm (Theo ABC)

Bình luận