|

| Ảnh minh họa. Gbhackers |

Chiến dịch lừa đảo được tăng cường nhờ AI

Theo báo cáo từ hãng an ninh mạng Volexity, nhóm tin tặc này - được giới nghiên cứu theo dõi dưới mã định danh UTA0388, thuộc dạng Advanced Persistent Threat (APT, tức “mối đe dọa dai dẳng và tinh vi”), có thể có nguồn gốc từ Trung Quốc đã triển khai hàng loạt chiến dịch tấn công mạng từ tháng 6/2025.

Bằng phương pháp sử dụng các mô hình ngôn ngữ lớn như ChatGPT, nhóm tin tặc soạn thảo thư điện tử lừa đảo trông tự nhiên và thuyết phục hơn bao giờ hết, đồng thời tạo ra hồ sơ và tổ chức giả để đánh lừa nạn nhân tải về tệp tin chứa mã độc.

Volexity đã quan sát thấy hơn 50 email lừa đảo độc đáo được viết bằng nhiều ngôn ngữ khác nhau như tiếng Anh, Trung, Nhật, Pháp và Đức, thể hiện khả năng ngôn ngữ trôi chảy và tự nhiên, điều hiếm thấy ở các nhóm tin tặc truyền thống vốn bị giới hạn bởi kỹ năng ngôn ngữ. Tuy nhiên, dù các đoạn văn có vẻ lưu loát, nhưng lại thiếu tính mạch lạc, chứa nhiều kết hợp vô lý như việc một người dùng nói tiếng Anh nhận được email có tiêu đề bằng tiếng Quan Thoại nhưng phần nội dung lại viết bằng tiếng Đức.

Ngoài ra, nhóm UTA0388 còn sử dụng kỹ thuật “lừa đảo xây dựng mối quan hệ” (rapport-building phishing). Trong giai đoạn đầu, các email được gửi đi với nội dung hoàn toàn vô hại, chỉ sau khi mục tiêu phản hồi và trao đổi qua lại nhiều lần, kẻ tấn công mới gửi tệp tin hoặc liên kết chứa mã độc. Cách tiếp cận này vừa giúp giảm nguy cơ bị phát hiện, tạo dựng niềm tin với nạn nhân tiềm năng trước khi triển khai phần mềm độc hại.

|

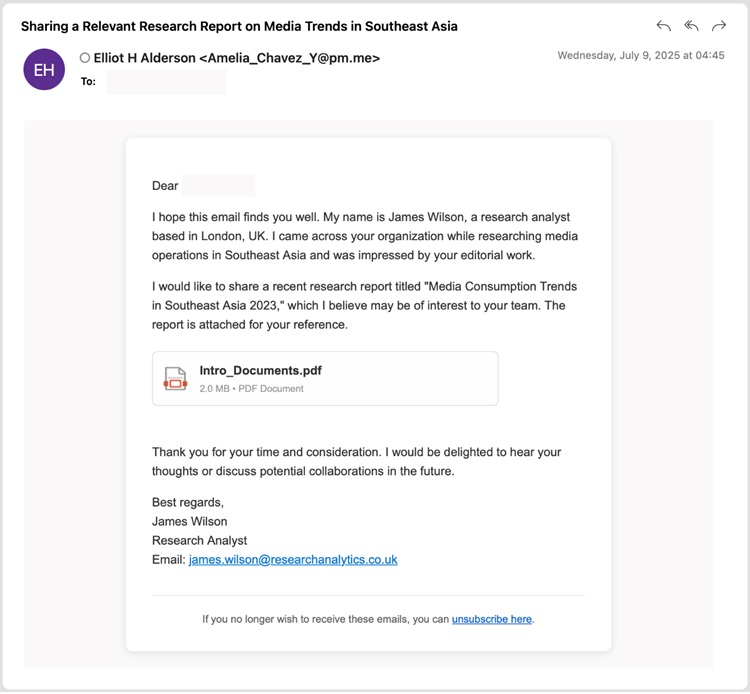

| Một email lừa đảo của nhóm tin tặcUTA0388 với file PDF đính kèm. Ảnh Gbhackers |

Mã độc GOVERSHELL được tạo ra nhờ AI

Phân tích kỹ thuật cho thấy UTA0388 phát triển một dòng mã độc riêng mang tên GOVERSHELL, với ít nhất năm biến thể khác nhau. Các phiên bản này không chỉ là biến thể cải tiến mà là những bản viết lại hoàn toàn, cho thấy AI đã được sử dụng để viết lại hoàn toàn mã mới với tốc độ lây nhiễm nhanh và phương thức hoạt động đa dạng hơn.

GOVERSHELL sử dụng nhiều phương thức điều khiển và liên lạc với máy chủ tin tặc khác nhau, bao gồm giả mạo kết nối bảo mật TLS (để khiến lưu lượng dữ liệu trông giống như giao tiếp hợp pháp trên Internet) và kênh WebSocket (một dạng kết nối giúp tin tặc duy trì liên lạc liên tục với máy đã nhiễm). Mã độc này còn có khả năng tự duy trì hoạt động bằng cách tạo tác vụ tự động theo lịch để tự khởi động lại khi hệ thống bật lên và sử dụng kỹ thuật “đánh cắp thứ tự tải DLL”, tức là chèn mã độc vào các tệp thư viện của phần mềm hợp pháp, khiến hệ thống vô tình chạy mã của tin tặc thay vì mã gốc.

Một số mẫu mã độc còn để lại dấu vết kỹ thuật, bao gồm đường dẫn chứa ký tự tiếng Trung giản thể và siêu dữ liệu cho thấy được tạo bằng thư viện python-docx công cụ thường thấy trong các quy trình tự động sinh tài liệu do AI hỗ trợ.

Báo cáo của OpenAI công bố tháng 10/2025 cũng xác nhận, nhóm UTA0388 đã lợi dụng nền tảng ChatGPT để soạn email lừa đảo và hỗ trợ viết mã độc. Những bằng chứng đi kèm bao gồm các tệp chứa nội dung bất thường, thông tin tổ chức bịa đặt và những địa chỉ email thu thập từ các trang web không phù hợp với ngữ cảnh.

Việc tin tặc tận dụng trí tuệ nhân tạo đánh dấu một giai đoạn mới của các nguy cơ tấn công mạng tự động và quy mô lớn. Khi nội dung lừa đảo do AI tạo ra ngày càng trôi chảy và tự nhiên, các biện pháp phát hiện truyền thống dựa trên lỗi ngôn ngữ sẽ dần mất hiệu quả.

Các tổ chức cần chuyển sang giám sát hành vi và ngữ cảnh trao đổi email, đồng thời củng cố bảo mật điểm cuối để phát hiện dấu hiệu xâm nhập bất thường. Việc chia sẻ thông tin tình báo về mối đe dọa, đặc biệt liên quan đến mã độc GOVERSHELL, cần được đặc biệt quan tâm. Trong bối cảnh AI ngày càng phổ biến, chỉ có AI mới đủ khả năng đối phó AI - và đó sẽ là hướng phòng thủ tất yếu trong tương lai gần.

An Lâm (Theo Gbhackers)

Bình luận