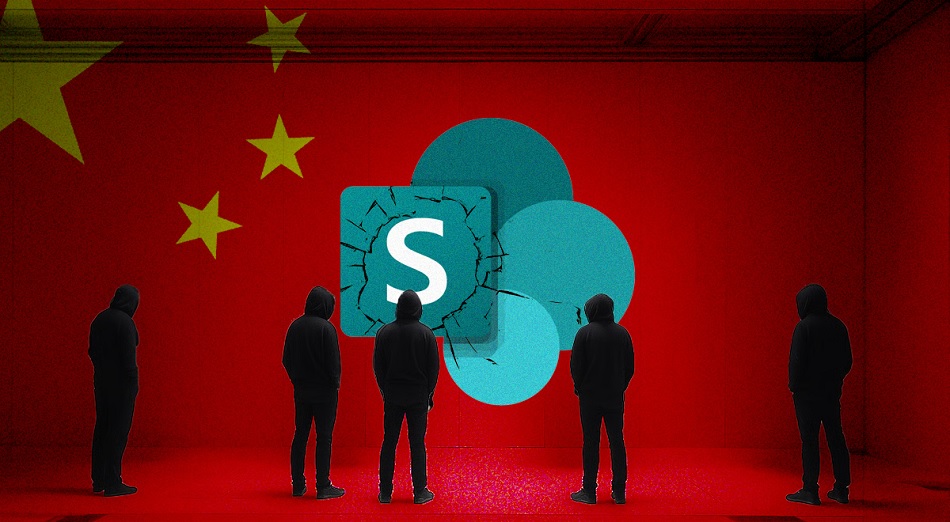

Các cơ quan an ninh mạng trên toàn cầu đang đưa ra cảnh báo rằng, một chuỗi lỗ hổng thực thi mã từ xa (RCE) quan trọng của SharePoint đã bị khai thác. Các lỗ hổng này cho phép kẻ tấn công truy cập hoàn toàn mà không cần bất kỳ xác thực nào.

Các nhà bảo vệ mạng phải hành động để bảo vệ máy chủ bằng cách cài đặt các bản vá mới phát hành, luân phiên khóa và thực hiện các bước khác, theo thông tin chi tiết từ Microsoft và các công ty bảo mật khác. Gã khổng lồ Redmond (Microsoft) đã truy tìm các chiến dịch khai thác này từ Trung Quốc.

|

"Microsoft đã phát hiện hai tác nhân đến từ Trung Quốc được nêu tên là Linen Typhoon và Violet Typhoon đang thực hiện các hành vi khai thác các lỗ hổng này nhắm vào các máy chủ SharePoint kết nối Internet", công ty cho biết trong một báo cáo.

"Ngoài ra, chúng tôi còn phát hiện một tác nhân đe dọa khác cũng đến từ Trung Quốc, được theo dõi là Storm-2603, cũng đang khai thác các lỗ hổng này."

Có vẻ như các tác nhân khác cũng đang sử dụng các lỗ hổng này và các cuộc điều tra vẫn đang được tiến hành. Hàng ngàn máy chủ SharePoint vẫn còn bị lộ trên mạng Internet, nhiều máy chủ trong số đó vẫn có nguy cơ bị tấn công.

Ba nhóm tin tặc đến từ Trung Quốc hoạt động ra sao?

Các tác nhân đe dọa đến từ Trung Quốc được xác định lần này khá nổi tiếng với các chiến thuật gián điệp mạng tinh vi khi nhắm vào nhiều ngành công nghiệp khác nhau.

Linen Typhoon (còn gọi là APT27, Emissary Panda, Bronze Union, Budworm) đã hoạt động từ năm 2012 và tập trung vào việc đánh cắp tài sản trí tuệ. Nhóm này chủ yếu nhắm vào các tổ chức liên quan đến chính phủ, quốc phòng, hoạch định chiến lược và nhân quyền. Những tin tặc này thường dựa vào các lỗ hổng bảo mật hiện có và các cuộc tấn công tự động để xâm nhập vào các tổ chức.

Violet Typhoon (còn gọi là APT31, Bronze Vinewood, Judgment Panda, Zirconium), hoạt động từ năm 2015, chuyên về hoạt động gián điệp. Nhóm này chủ yếu nhắm vào các cựu nhân viên chính phủ và quân đội, các tổ chức phi chính phủ (NGO), các tổ chức nghiên cứu, giáo dục đại học, phương tiện truyền thông kỹ thuật số và báo in, cũng như các tổ chức tài chính và Y tế.

Storm-2603 đã từng được phát hiện triển khai tấn công bằng phần mềm tống tiền (ransomware) Warlock và LockBit trong quá khứ. Microsoft hiện không thể đánh giá một cách chắc chắn mục tiêu của tác nhân đe dọa, và đánh giá với mức độ tin cậy trung bình rằng đây là một tác nhân đe dọa có trụ sở tại Trung Quốc.

Cả ba tác nhân đe dọa đều đã tiến hành do thám và khai thác các máy chủ SharePoint tại chỗ, gửi các yêu cầu POST đến điểm cuối ToolPane.

"Trong các cuộc tấn công được quan sát, tác nhân đe dọa gửi một yêu cầu POST được tạo sẵn đến máy chủ SharePoint, tải lên một tập lệnh độc hại có tên spinstall0.aspx. Tác nhân cũng đã sửa đổi tên tệp theo nhiều cách khác nhau, chẳng hạn như spinstall.aspx, spinstall1.aspx, spinstall2.aspx...", Microsoft cho biết, đồng thời nêu chi tiết chuỗi tấn công.

"Tập lệnh spinstall0.aspx chứa các lệnh để truy xuất dữ liệu MachineKey và trả về kết quả cho người dùng thông qua yêu cầu GET, cho phép các tác nhân đe dọa đánh cắp tài liệu quan trọng".

CNBC đưa tin rằng, tin tặc đã xâm nhập vào Cơ quan An ninh Hạt nhân Quốc gia Hoa Kỳ (NNSA), cơ quan chịu trách nhiệm duy trì kho vũ khí hạt nhân của quốc gia. Các nạn nhân khác được xác nhận bao gồm Bộ Giáo dục Hoa Kỳ, Sở Thuế vụ Florida và Đại hội đồng Rhode Island, Bloomberg đưa tin, trích dẫn nguồn tin thân cận.

Hàng chục tổ chức và hơn 100 máy chủ đã được xác định là bị xâm nhập, và nhiều khả năng sẽ còn nhiều hơn nữa. Microsoft đánh giá với sự tự tin cao rằng, các tác nhân đe dọa sẽ tiếp tục tích hợp chúng vào các cuộc tấn công nhắm vào các hệ thống SharePoint tại chỗ chưa được vá", gã khổng lồ công nghệ cho biết.

Đại sứ quán Trung Quốc tại Washington đã bác bỏ cáo buộc của Bloomberg, nói rằng Trung Quốc kiên quyết phản đối mọi hình thức tấn công mạng và bôi nhọ mà không có bằng chứng xác đáng.

Hà Linh

Bình luận